Transit Gateway를 구성해보자.

AWS의 Transit Gateway를 이용하면 여러개의 VPC를 연결할수 있는데, 오늘 실습에서는 2개의 VPC만 연결해보겠다.

위와 같은 시나리오로 Transit Gateway를 구성하도록 한다.

VPC를 총 2개 생성하고, Public Subnet과 Private Subnet 총 2개를 생성한후에 Transit Gateway용 Transit Subnet 또한 생성을 하는 구성이다.

위 구성을 하기 위해서 AWS에서 두개의 템플릿을 제공해준다.

Workshop Studio

catalog.us-east-1.prod.workshops.aws

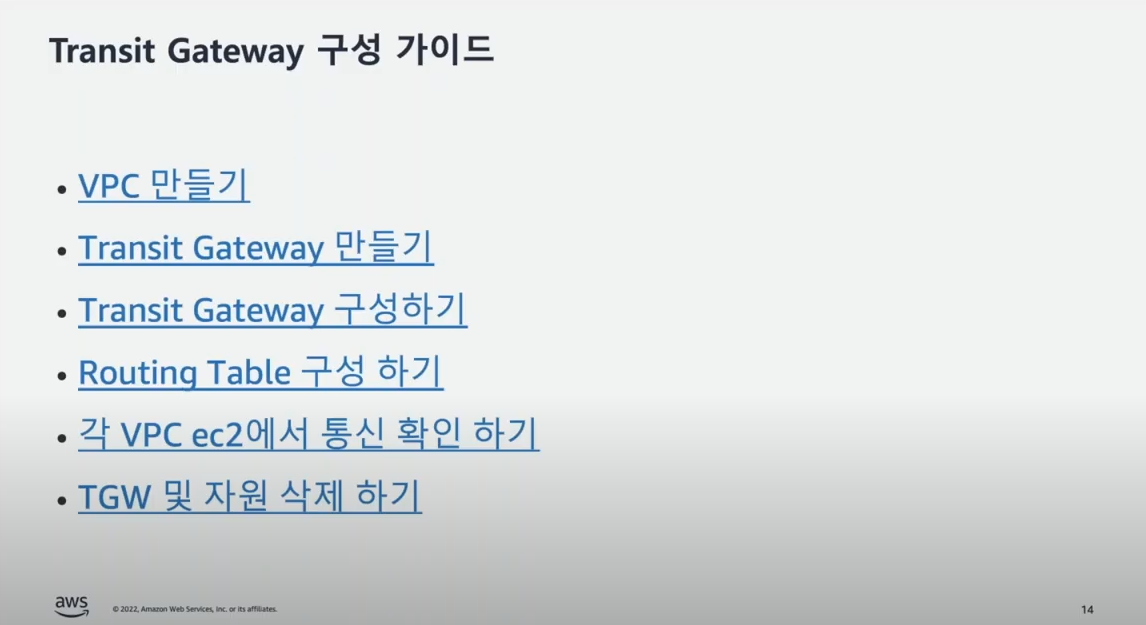

이곳에서 VPC 만들기를 클릭하여

Seoul-VPC-PRD 템플릿, Seoul-VPC-DEV 템플릿을 다운로드 받도록 하자.

그 다음 CloudFormation으로 이동한다.

Create Stack 버튼을 클릭하자.

Template는 이미 다운을 받았기 때문에 Template is ready를 클릭하고

아래에 Upload a template file을 선택한다음에 Choose File을 클릭해서 다운로드 받은 Template를 선택한다.

이름은 햇갈리지 않게 Template 이름과 동일하게 입력하고

KeyPair는 현재 나의 KeyPair를 선택한 다음에 Next를 클릭한다.

다음 화면에서도 Next를 클릭하면

Review 화면이 확인되는데, 여기서 아래로 내리면

Create Stack 버튼을 클릭해서 Template 대로 VPC를 만든다.

생성중인것을 확인할수 있다.

모두 생성이 완료 되었으면 VPC로 이동해 보자.

내 기존 VPC와 이번에 Template으로 생성한 두개의 VPC가 확인된다.

그럼 아래쪽에 있는 Transit Gateway로 이동해보도록 하자.

현재는 생성된 것이 없기 때문에 비어있는 화면이 확인되는데 Create Transit Gateway를 클릭하자.

이름과 해당 Transit Gateway의 설명을 입력하고

바로 아래에 있는 설정에서 Default Route table associaction과 Default Route table propagation 설정은, VPC를 연결하면 디폴트로 Route table을 할당하고 route table을 생성하는 설정인데, 간편한 구성을 위해서 해당 설정을 유지하고 Transit Gateway를 생성해준다.

다음으로는 Transit gateway attachments를 진행하도록 하자.

Create transit gateway attachments를 클릭하자.

Transit Gateway Attachment를 만들고 Transit Gateway ID를 이전에 만들어 놓은 Transit Gateway를 선택한다.

Attachment Type으로는 Peering등이 있지만, 데모용으로 VPC를 선택한다.

아래에 연결할 VPC를 선택하고 어떤 Subnet에 연결점을 구성할것인지를 선택하는건데 여기에 이미 만들어 놓은 Transit Gateway용 서브넷을 선택하고 생성을 한다.

이렇게 총 2개의 Attachment를 만들도록 한다.

그 다음 Transit Gateway Route tables로 이동하면 이전에 Default로 설정한 세팅들이 있기 때문에 Route Table이 생성되어 있고 거기에

Associations된 항목들이 있으며

Propagation된 항목들도 또한 존재하고 있다.

다음으로는 Route Table에 대상을 추가하여 Route table을 통해서 Transit Gateway로 갈수 있도록 열어준다.

PRD와 DEV 모두 작업해주면 Transit Gateway를 통해서 각각의 VPC가 연결이 된다.

다음으로 연결된 VPC의 Instance로 Ping을 쏴서 트래픽이 전달 되는지를 테스트 해보자.

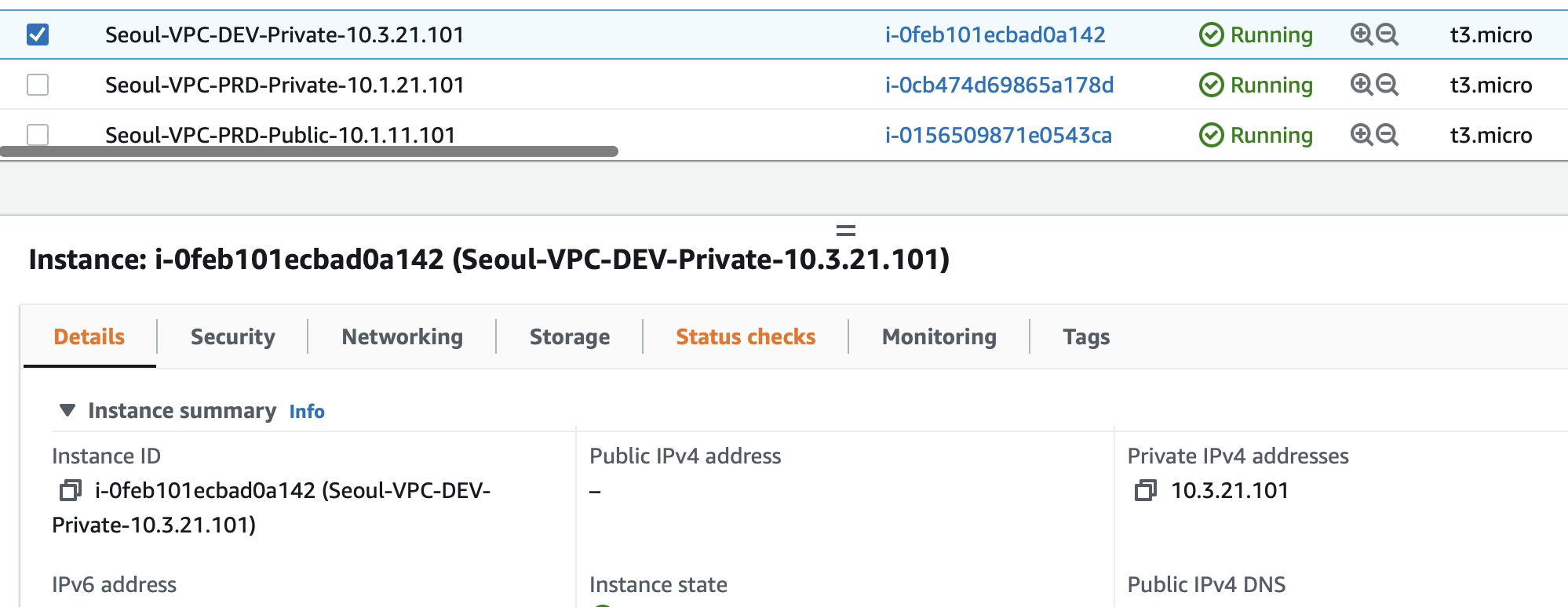

Template에서 제공하는 Instance이다.

여기서 PRD Private을 선택하고 Session Manager로 Connect를 해서 IP를 확인해보자.

여기서 다른 VPC의 Instance로 ping을 쏴보자.

트래픽이 아주 잘 전달 되는것을 확인할수 있다.

해당 IP는

위와 같이 DEV VPC의 Private Instance임을 알수 있다.

출처 : https://youtu.be/LzPXPaMDE-8

'[AWS] > AWS 기타' 카테고리의 다른 글

| [AWS] S3 객체 URL 호스팅 스타일과 HTTPS 연결 (2) | 2022.09.13 |

|---|---|

| [AWS] VPC와 외부 네트워크 연결하는 방법 (이론) (0) | 2022.09.13 |

| [AWS] S3 Gateway Endpoint (0) | 2022.09.13 |

| [AWS] ECS를 활용해 컨테이너 띄우기 (0) | 2022.09.05 |

| [AWS] Terraform 사용해서 VPC 구성하기 (0) | 2022.08.30 |

| [AWS] AWS ECR에 도커 이미지 PUSH (0) | 2022.08.29 |

| Windows에 Docker 설치하기 (0) | 2022.08.29 |

| [AWS] Private IP 지정하여 사용하기 (1) | 2022.08.22 |

댓글