AWS Site-to-Site VPN과 포티넷(Fortigate)의 IPSec VPN 터널링 설정 방법을 설명합니다.

테스트 환경

- AWS : 172.31.0.0/16

- 포티넷 : 192.168.0.0/24

1. aws테스트 계정에 vpn 생성

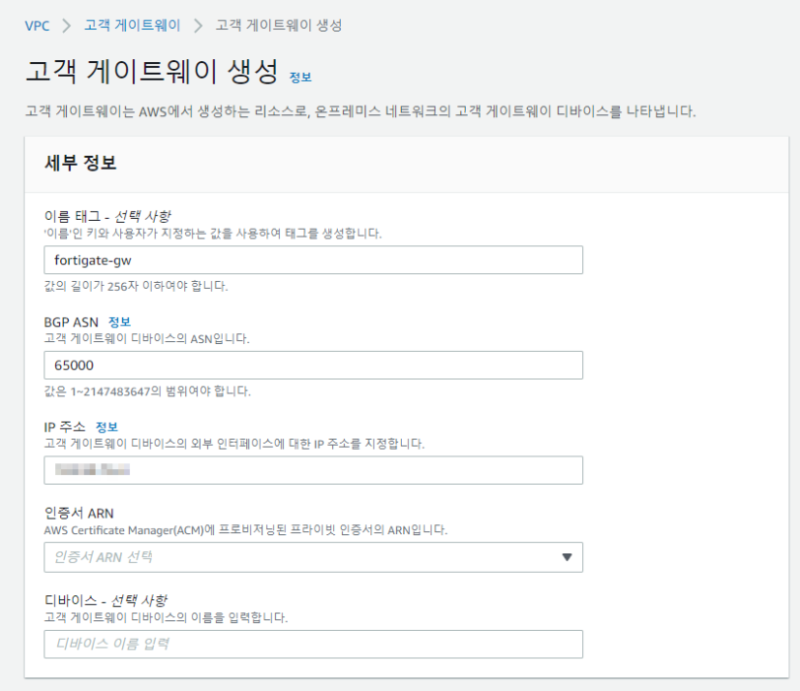

- 포티넷 장비를 Customer Gateway로 등록

Customer Gateway(고객 게이트웨이)에는 AWS 외부에 위치한 장비 정보를 입력합니다.

ASN은 기본으로 설정된 값을 사용했습니다.

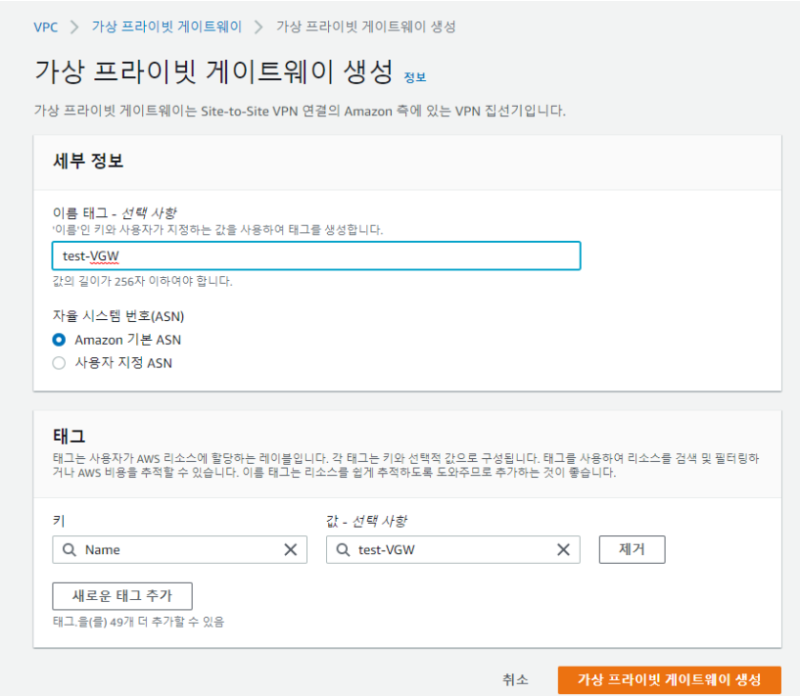

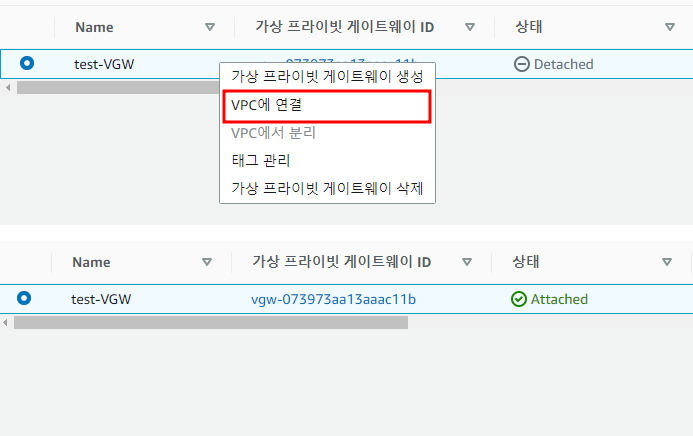

- 신규 VGW 생성

생성된 VGW는 VPC에 연결하여야 사용이 가능합니다.

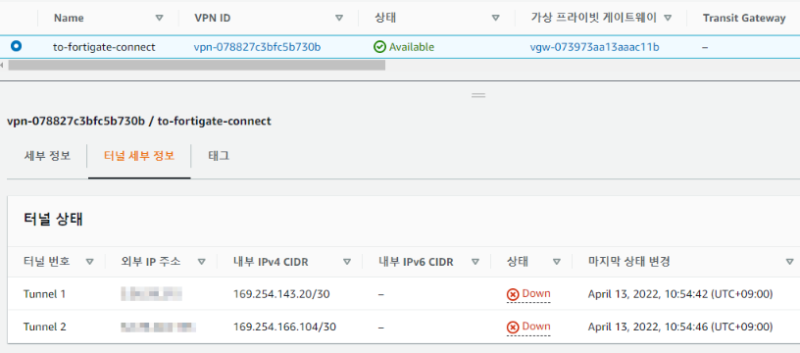

- Site-to-Site VPN 연결 생성

위에서 만든 VGW와 Customer Gateway를 선택합니다.

라우팅 옵션은 정적을 선택하고, 그 외 설정은 기본값을 유지했습니다.

잠시 기다리면, 상태가 Pending에서 Available로 바뀌는 걸 확인할 수 있습니다.

아직 포티넷 장비는 설정하지 않았기 때문에, 터널 상태는 Down상태 입니다.

2. 사무실 포티넷 장비에 터널링 설정

- IPSec VPN메뉴에 aws vpn의 설정값을 등록

먼저 VPN 터널링 설정값을 확인해야 합니다.

AWS콘솔의 VPN연결 메뉴에서 '구성 다운로드'를 선택 - Customer Gateway에 사양에 맞추어 구성 다운로드

txt 파일의 구성 파일을 열어보면, IPSec Tunnel의 설정값을 확인할 수 있습니다.

여기서는 IP address와 Pre-Shared Key, 그리고 연결한 AWS VPC의 IPv4 CIDR이 필요합니다.

포티넷 콘솔에서 VPN - IPSec Wizard를 이용해 손쉽게 터널링 설정을 할 수 있습니다.

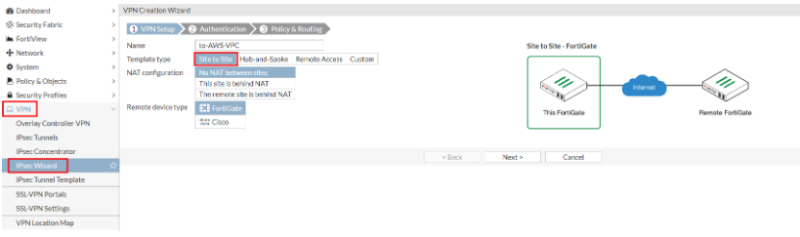

1) VPN Setup 단계 - 터널링 이름을 정하고, 타입은 Site to Site를 선택

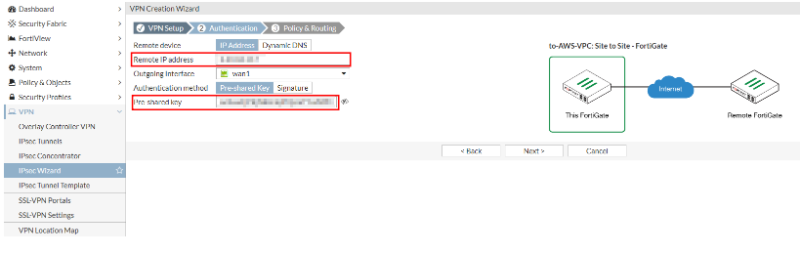

2) Authentication 단계 - AWS VPN 구성 파일에서 확인한 터널 IP와 Pre-Shared Key를 입력

3) Policy & Routing 단계 - Local subnets와 Remote Subnets를 입력하고 생성 클릭

Remote Subnets에는 위에서 언급한 AWS VPC의 IPv4 CIDR을 입력

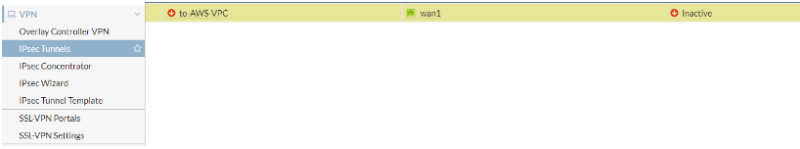

터널이 생성된 것을 확인할 수 있으며 아직은 Inactive 상태입니다.

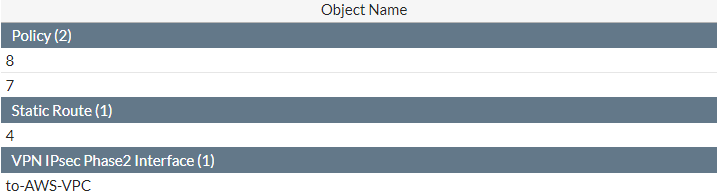

VPN Wizard를 통해 생성하면 Network Policy 및 Static Route가 자동으로 등록됩니다.

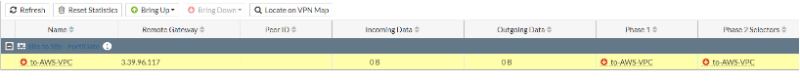

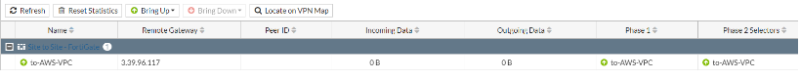

터널을 활성화 하기 위해 IPsec Monitor 메뉴에서 새로 생성한 터널 선택 - Bring Up 클릭

< Inactive State >

< Active State >

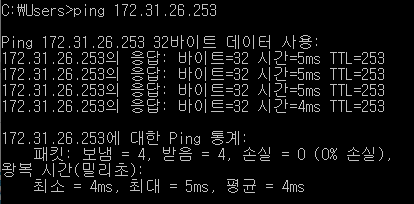

3. 통신 확인

포티넷이 설치된 네트워크에서 AWS와 정상 통신되는 것을 확인합니다.

SRC : 192.168.0.0/24

DST : 172.31.26.253(AWS EC2)

출처 : [AWS] AWS Site-to-Site VPN with Fortigate : 네이버 블로그 (naver.com)

'[AWS-FRF] > VPN' 카테고리의 다른 글

| [중요][AWS] How To Setup a FREE VPN Server In AWS Using OpenVPN!! (7) | 2024.11.19 |

|---|---|

| [중요] 내 IP주소 확인!! (7) | 2024.11.19 |

| [참고][AWS][openVPN #1] 무료버전 OpenVPN을 설치하고 사용하기! (42) | 2024.11.19 |

| [중요][AWS] VPC와 fortigate VPN연동하기!! (12) | 2024.10.28 |

| [참고][AWS] StrongSwan이란!! (15) | 2024.10.28 |

| [중요][AWS] Site-to-Site #vpn #handson - #hybrid #network #connectivity between #onpremise and #amazon #vpc (30) | 2024.10.15 |

| [Raspberry Pi] 라즈베리파이 이란? (14) | 2024.10.14 |

| [참고][AWS] Direct Connect와 Site to Site VPN 비교하기!! (10) | 2024.09.12 |

댓글