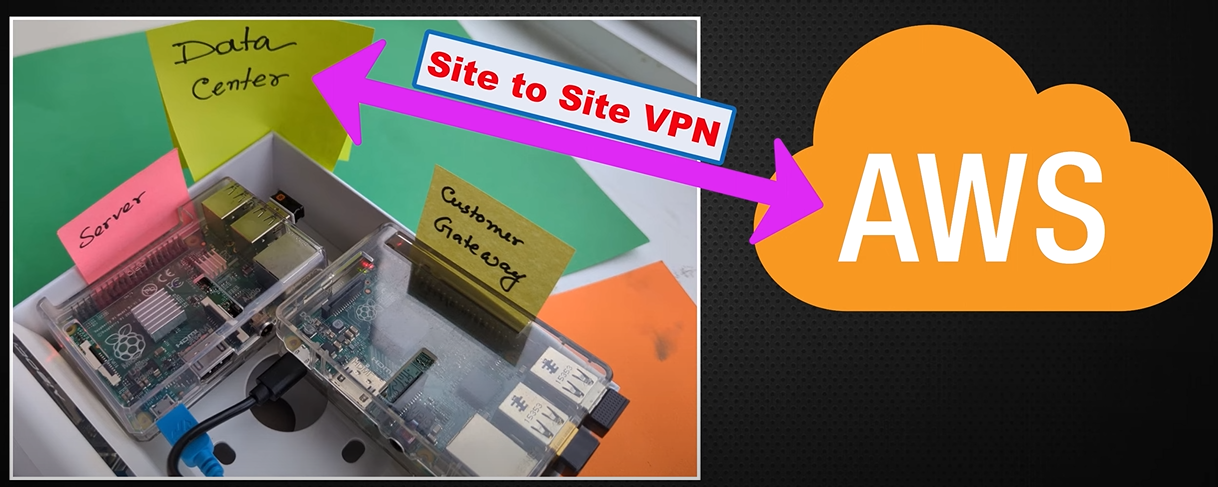

## 라즈베리파이 사용

## 구현 아키텍쳐

====================================

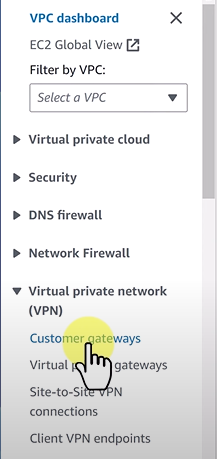

## VPC ==> VPN ==> Customer Gateways 클릭

1. CGW 생성

- Name 설정

- CGW의 퍼블릭 IP설정 (137.194.247.33)

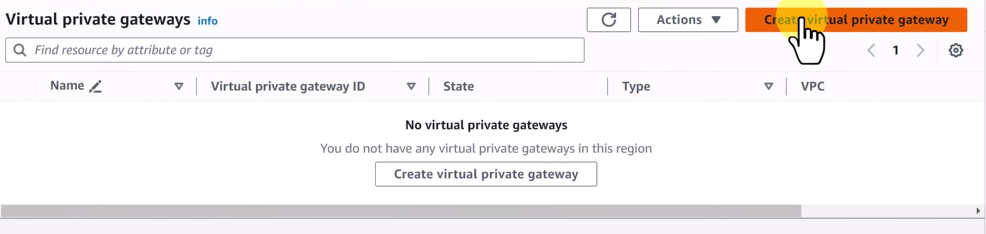

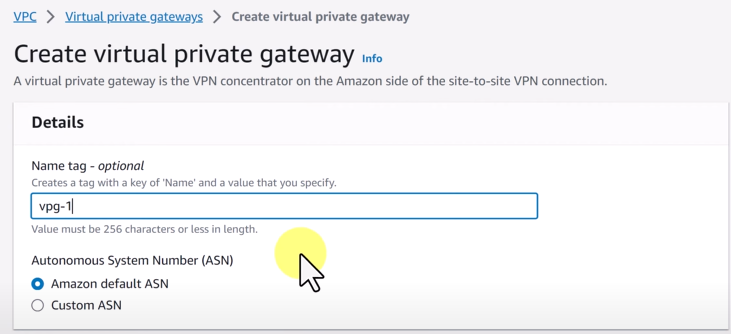

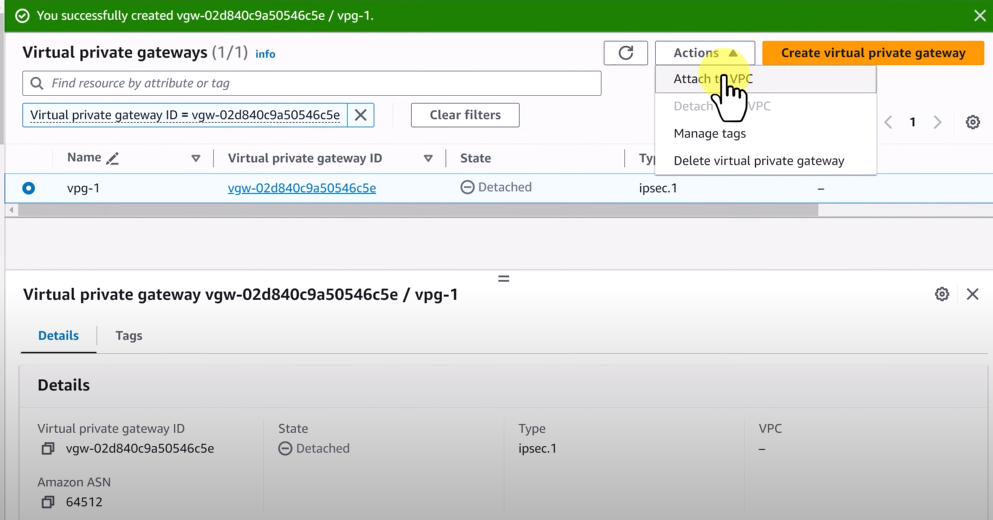

2. VGW 생성

- Virtual Private Gateways 클릭

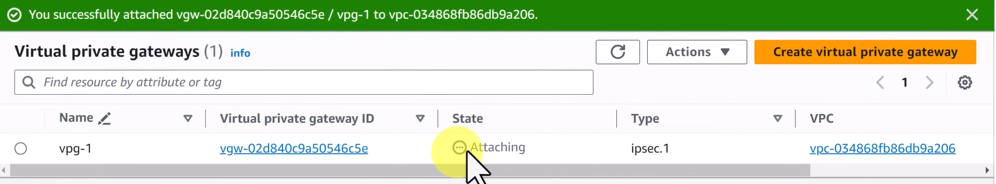

2-1. 생성한 VGW ==> Attach to VPC

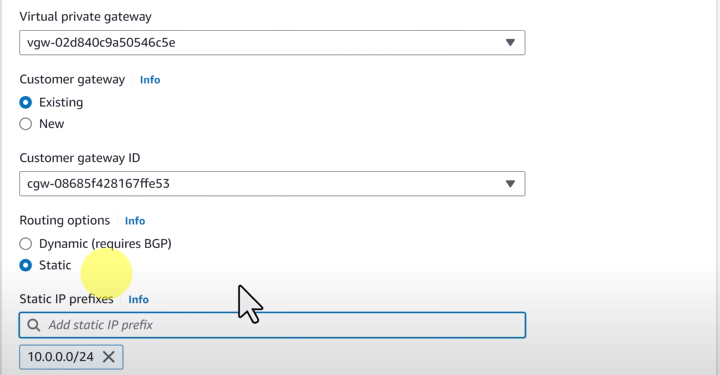

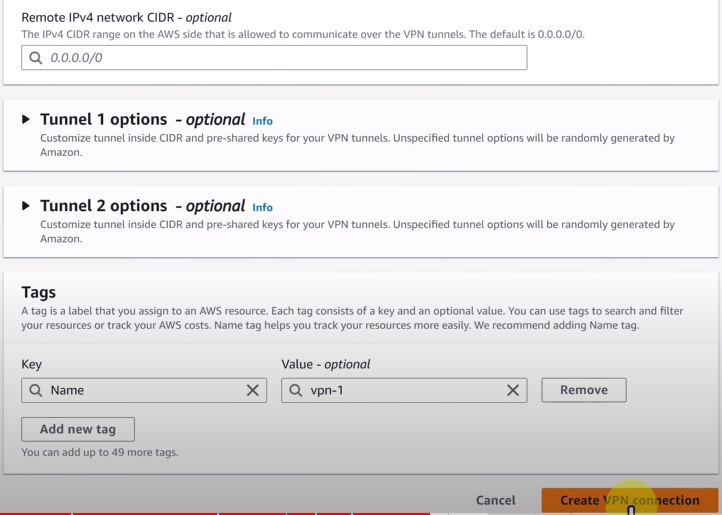

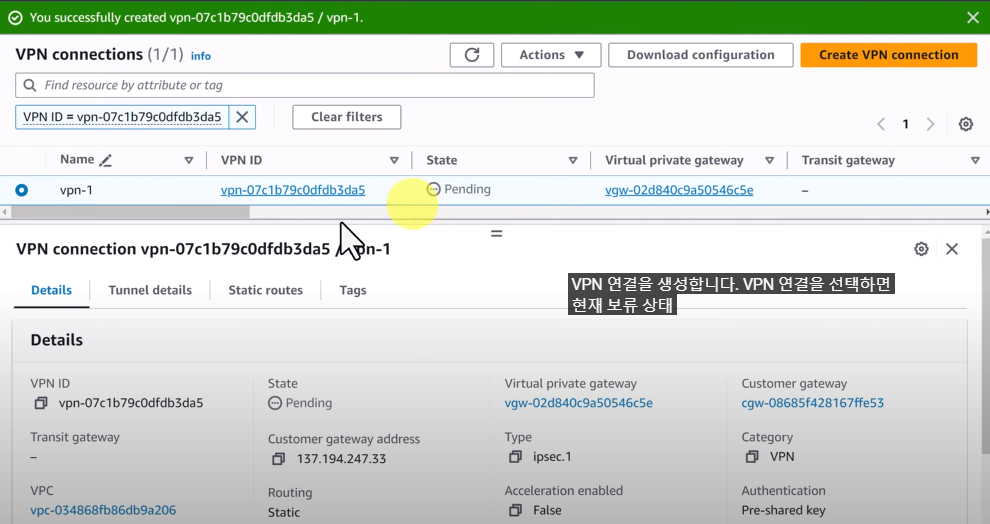

3. Site-toSite VPN Connections 생성

- Routing Options ==> Static 입력

- IDC IP대역 입력 (10.0.0.0/24)

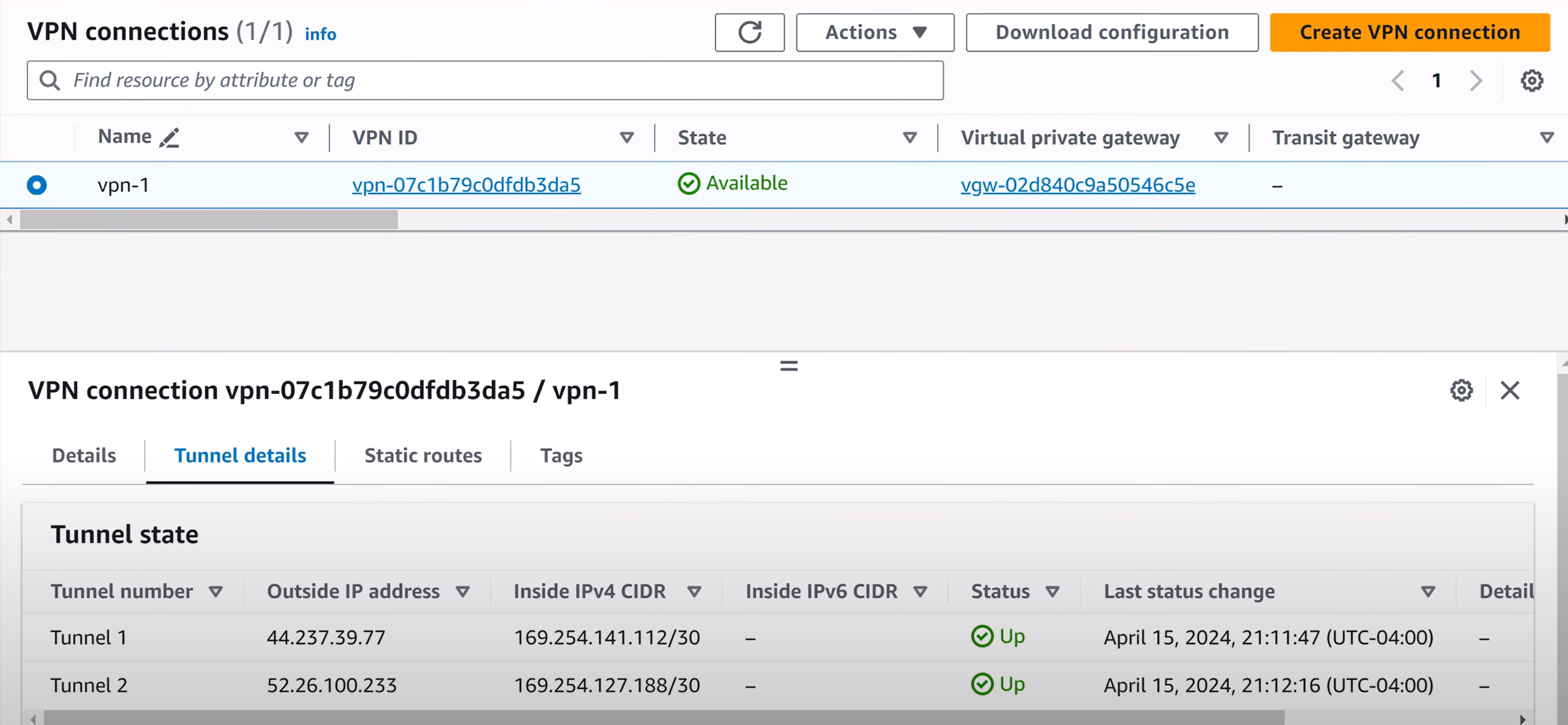

3-1. VPN Connection 상태 확인 (Pending)

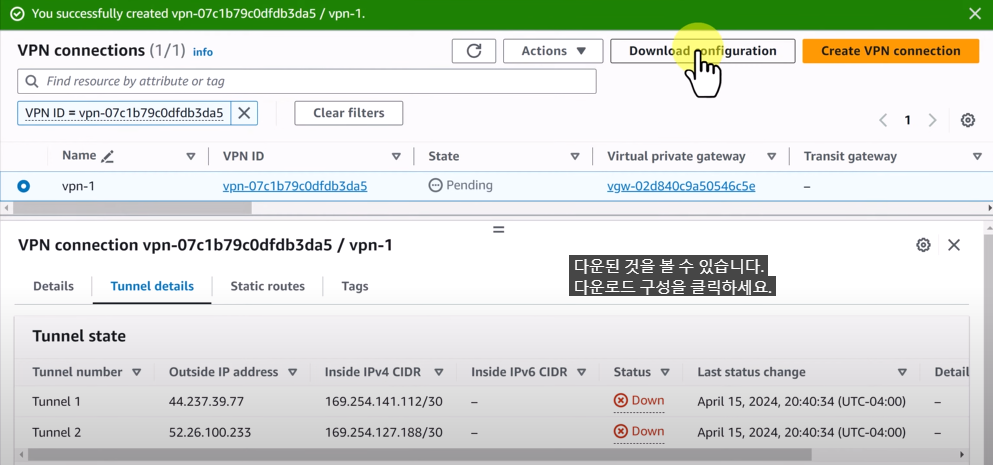

- 터널상태 확인 ==> Download Configuration 클릭

- CGW 정보확인 할 것!!

- 다운로드 파일 내용

3-2. CGW Device 설정하기

- sudo apt install strongswan

- sudo nano /etc/sysctl.conf

- net.ipv4.ip_forward=1 활성화

- sudo sysctl -p

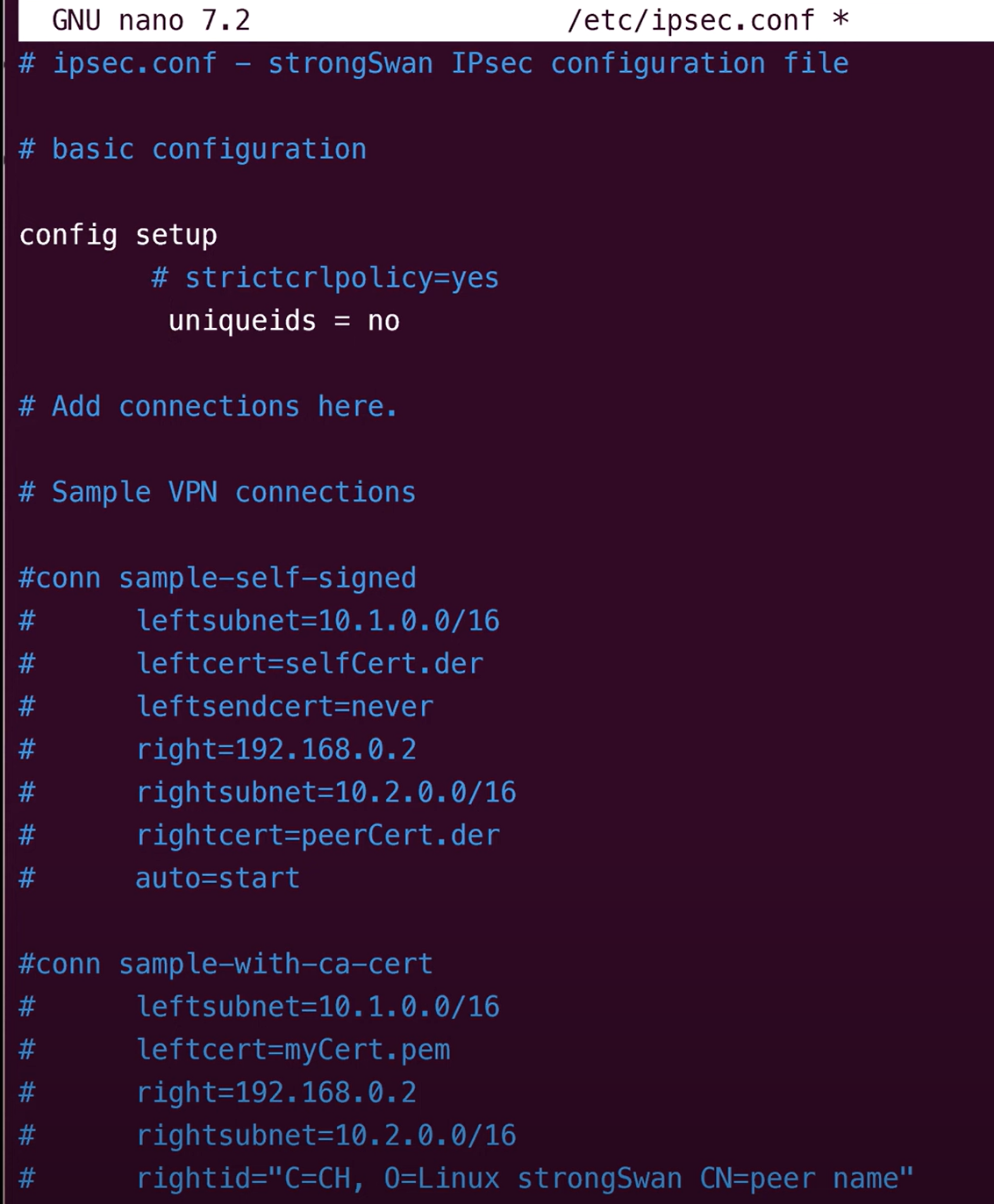

- sudo nano /etc/ipsec.conf

- uniqueids = no 활성화 (주석 제거)

- AWS VPC 대역 등록 (172.31.0.0/16) ==> 터널1 설정

- 해당 내용 /etc/ipsec.conf 아래에 붙여넣기

- AWS VPC 대역 등록 (172.31.0.0/16) ==> 터널2 설정

- 해당 내용 /etc/ipsec.conf 아래에 붙여넣기

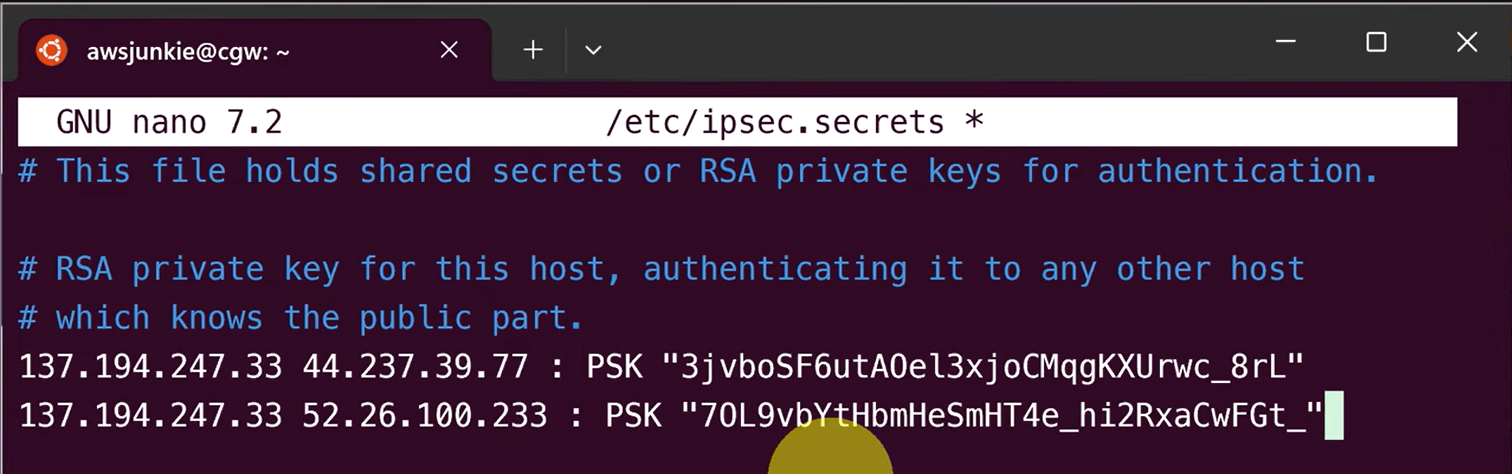

- sudo nano /etc/ipsec.secrets 수정

- 터널 1, 2 값 등록

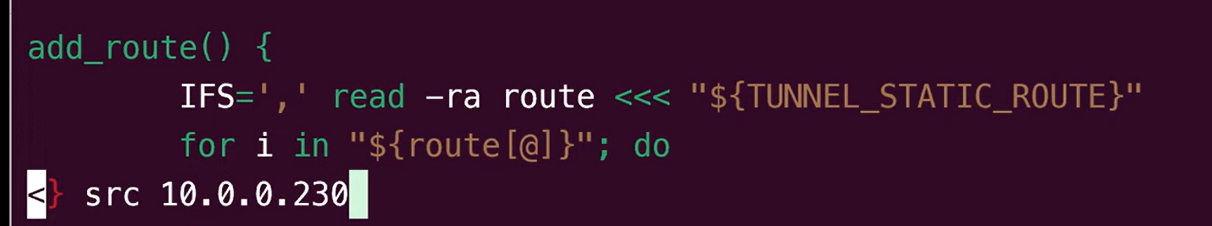

- Failover 알고리즘 설정

- 하기내용 /etc/ipsec.d/aws-updown.sh 붙여넣기

- 에러 발생으로 src 10.0.0.230 등록 (CGW 디바이스 프라이빗 IP)

- sudo chmod 744 /etc/ipsec.d/aws-updown.sh 권한변경

- sudo ipsec restart

- sudo ipsec status

- ifconfig (VPN IP확인 - 169.254.141.114 / 169.254.127.190)

- 169.254 대역 활성화 확인

4. 테스트용 EC2 생성 (IP : 172.31.22.123)

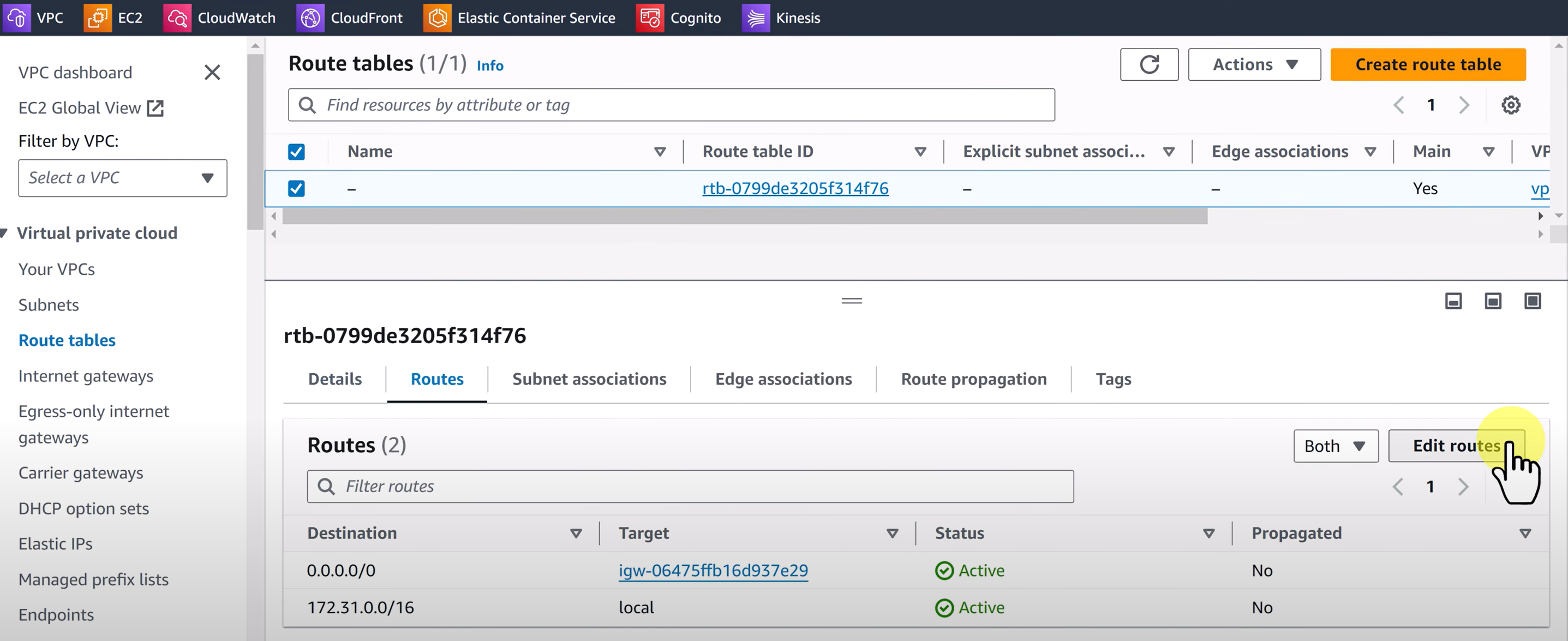

- 라우팅테이블 설정

- 10.0.0.0/24 (IDC대역 ==> VGW 설정)

- IDC ==> AWS EC2 PING 테스트 성공 (172.31.22.123)

https://www.youtube.com/watch?v=XonAC_Z9s8Y

'[AWS-FRF] > VPN' 카테고리의 다른 글

| [중요][AWS] How To Setup a FREE VPN Server In AWS Using OpenVPN!! (7) | 2024.11.19 |

|---|---|

| [중요] 내 IP주소 확인!! (7) | 2024.11.19 |

| [참고][AWS][openVPN #1] 무료버전 OpenVPN을 설치하고 사용하기! (42) | 2024.11.19 |

| [중요][AWS] VPC와 fortigate VPN연동하기!! (12) | 2024.10.28 |

| [참고][AWS] AWS Site-to-Site VPN with Fortigate !! (15) | 2024.10.28 |

| [참고][AWS] StrongSwan이란!! (15) | 2024.10.28 |

| [Raspberry Pi] 라즈베리파이 이란? (14) | 2024.10.14 |

| [참고][AWS] Direct Connect와 Site to Site VPN 비교하기!! (10) | 2024.09.12 |

댓글