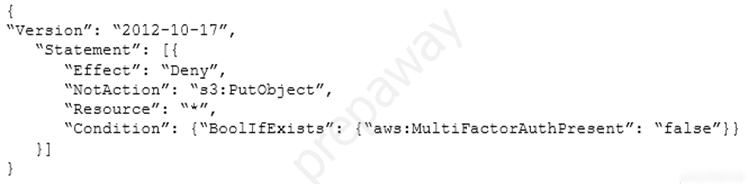

Prior to implementing a new workload, a solutions architect must examine and update the company's current IAM rules. The following policy was written by the solutions architect:

What is the policy's net effect?

- A. Users will be allowed all actions except s3:PutObject if multi-factor authentication (MFA) is enabled.

- B. Users will be allowed all actions except s3:PutObject if multi-factor authentication (MFA) is not enabled.

- C. Users will be denied all actions except s3:PutObject if multi-factor authentication (MFA) is enabled.

- D. Users will be denied all actions except s3:PutObject if multi-factor authentication (MFA) is not enabled.

한글 번역본

새 워크로드를 구현하기 전에 솔루션 설계자는 회사의 현재 IAM 규칙을 검사하고 업데이트해야 합니다. 다음 정책은 솔루션 설계자가 작성했습니다.

정책의 순 효과는 무엇입니까?

- A. 다중 요소 인증(MFA)이 활성화된 경우 사용자는 s3:PutObject를 제외한 모든 작업이 허용됩니다.

- B. 다중 요소 인증(MFA)이 활성화되지 않은 경우 사용자는 s3:PutObject를 제외한 모든 작업이 허용됩니다.

- C. 다중 요소 인증(MFA)이 활성화된 경우 사용자는 s3:PutObject를 제외한 모든 작업이 거부됩니다.

- D. 다중 요소 인증(MFA)이 활성화되지 않은 경우 사용자는 s3:PutObject를 제외한 모든 작업이 거부됩니다.

정답

- D. Users will be denied all actions except s3:PutObject if multi-factor authentication (MFA) is not enabled.

해설

참조

https://docs.aws.amazon.com/ko_kr/IAM/latest/UserGuide/reference_policies_elements_notaction.html

NotAction은 지정된 작업의 목록을 제외한 모든 작업과 명시적으로 일치하는 고급 정책 요소입니다. NotAction을 사용하면 일치하는 작업의 긴 목록을 포함하는 대신 일치하지 않는 몇몇 작업만 나열함으로써 정책을 줄일 수 있습니다. NotAction을 사용할 때는 이 요소에 지정된 작업들이 제한되는 유일한 작업이라는 점을 유의해야 합니다.

따라서 나열되지 않은 모든 해당 작업 또는 서비스가 Allow 효과를 사용할 경우 허용되고, Deny를 사용하려는 경우에는 나열되지 않은 작업 또는 서비스가 거부됩니다. NotAction을 Resource 요소와 함께 사용할 경우 정책 범위를 제공해야 합니다. 이에 따라 AWS는 어떤 작업이나 서비스를 적용할 수 있는지 결정합니다. 자세한 내용은 다음 예제 정책을 참조하십시오.

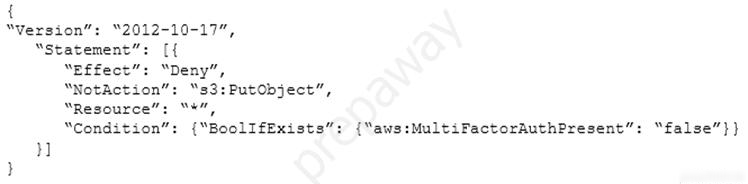

NotAction 및 Deny

설명문에서 NotAction 요소를 "Effect": "Deny"와 함께 사용하여 NotAction 요소에 지정된 작업을 제외하고 모든 나열된 리소스에 대한 액세스를 거부할 수 있습니다. 이 조합은 나열된 항목을 허용하는 것이 아니라 나열되지 않은 작업을 명시적으로 거부합니다. 그러므로 허용하려는 작업은 별도로 허용해야 합니다.

다음의 조건부 예제는 사용자가 MFA를 사용하여 로그인하지 않은 경우 비 IAM 작업에 대한 액세스를 거부합니다. 사용자가 MFA를 사용하여 로그인한 경우에는 "Condition" 테스트에 실패하며 최종 "Deny" 문은 효과가 없습니다. 단, 이 정책은 사용자에게 작업에 대한 액세스 권한을 부여하는 것이 아니라 IAM 작업을 제외한 다른 모든 작업을 명시적으로 거부할 뿐입니다.

{

"Version": "2012-10-17",

"Statement": [{

"Sid": "DenyAllUsersNotUsingMFA",

"Effect": "Deny",

"NotAction": "iam:*",

"Resource": "*",

"Condition": {"BoolIfExists": {"aws:MultiFactorAuthPresent": "false"}}

}]

}

20220826

{

"Version" : "2012-10-17",

"Statement" : [{

"Effect": "Deny",

"NotAction": "s3:PutObject",

"Resource": "*",

"Condition": {"BoolIfExists" : {"aws:MultiFactorAuthPresent": "false"}}

}]

}지문에 있는 정책이다.

Effect에는 Deny라고 되어 있는데 이는 거부의 의미로 사용됐다.

추가로 NotAction은 s3:PutObject인데 여기서 NotAction은 해당 정책에 해당하지 않는 Action이라고 볼수 있다.

그 아래에 있는 Condition이라 함은 해당 조건에 해당할 시를 의미하는데, MFA가 false 해당 정책에 해당한다를 볼수 있으며, 추가로 Resource는 *로 표시되어 모든 기능을 의미한다.

결론적으로는 MFA 설정이 되어 있지 않을시 s3:PutObject를 제외한 모든 작업을 Deny한다. 즉, D가 정답이다.

'[AWS] > AWS SAA EXAMTOPICS' 카테고리의 다른 글

| [AWS][SAA][EXAMTOPICS][공유] Question 17 (확인) (0) | 2022.08.29 |

|---|---|

| [AWS][SAA][EXAMTOPICS] Question 16 (확인) (0) | 2022.08.29 |

| [AWS][SAA][EXAMTOPICS][시험 출제] Question 15 (확인) (0) | 2022.08.29 |

| [AWS][SAA][EXAMTOPICS][시험 출제] Question 14 (확인) (0) | 2022.08.29 |

| [AWS][SAA][EXAMTOPICS] Question 11 (확인) (0) | 2022.08.26 |

| [AWS][SAA][EXAMTOPICS] Question 10 (확인) (0) | 2022.08.23 |

| [AWS][SAA][EXAMTOPICS] Question 9 (확인) (0) | 2022.08.23 |

| [AWS][SAA][EXAMTOPICS][시험에 그대로 출제] Question 8 (확인) (0) | 2022.08.23 |

댓글