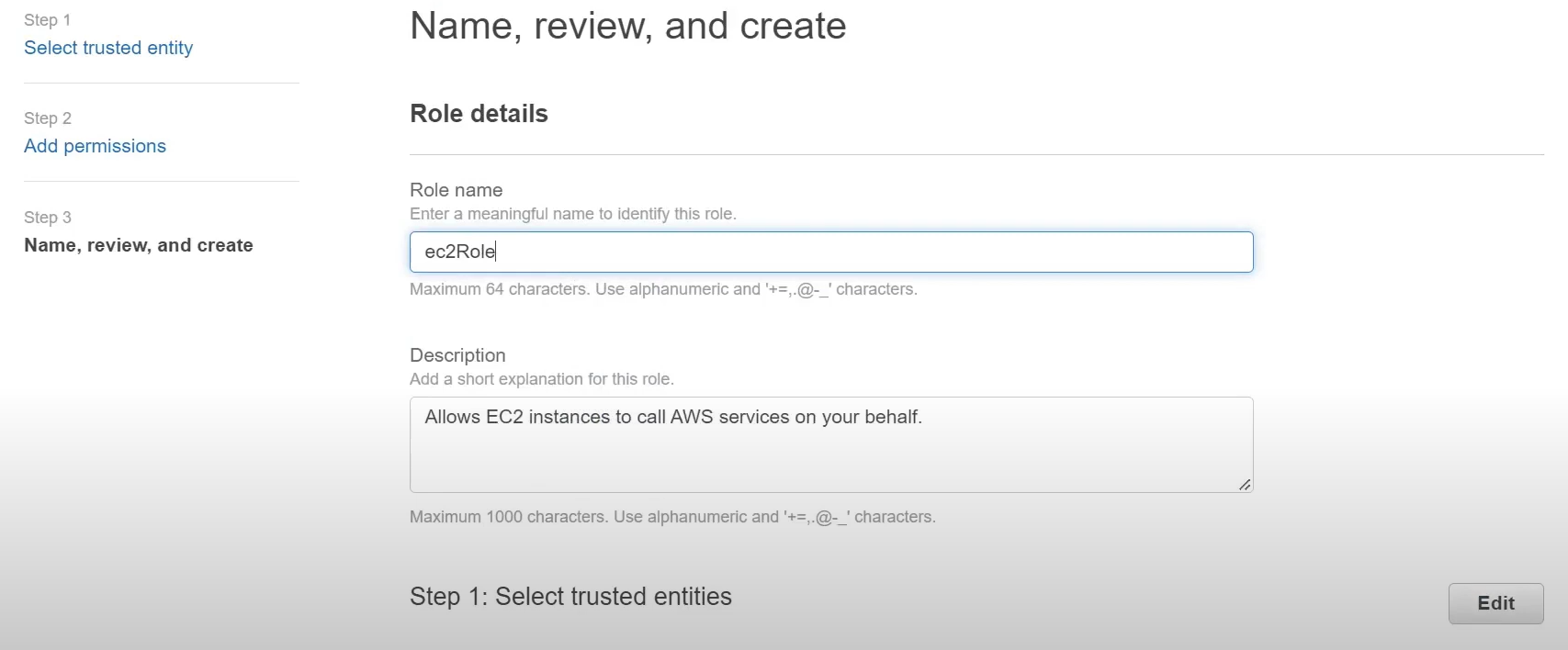

## 역할 생성 (S3 풀 권한 생성)

- 해당 EC2에 IAM 역할 등록

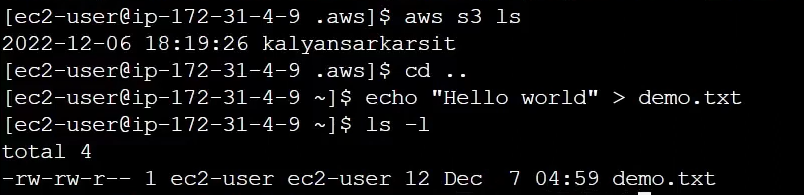

- aws s3 ls 로 확인 (동일 계정 S3 버킷 확인)

==============================================

## 타 계정의 S3 버킷 조회 구현

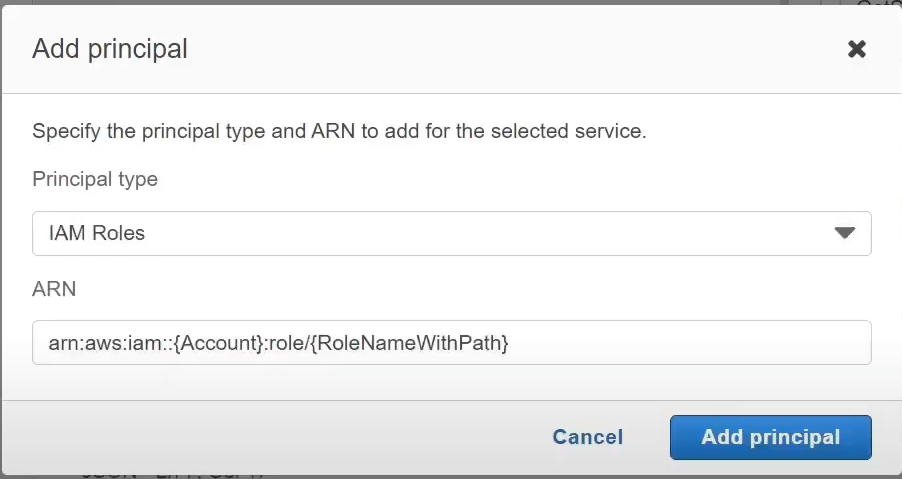

1) 계정 B에서 하나의 SID 위임 역할 생성

- Custom Trust Policy (사용자 지정 신뢰 정책 생성)

- Add a principal 클릭

2) 계정 A에서 역할 ARN 정보 복사

3) 계정 B에서 ==> A계정 역할 ARN 정보 등록

- S3 풀 권한 선택

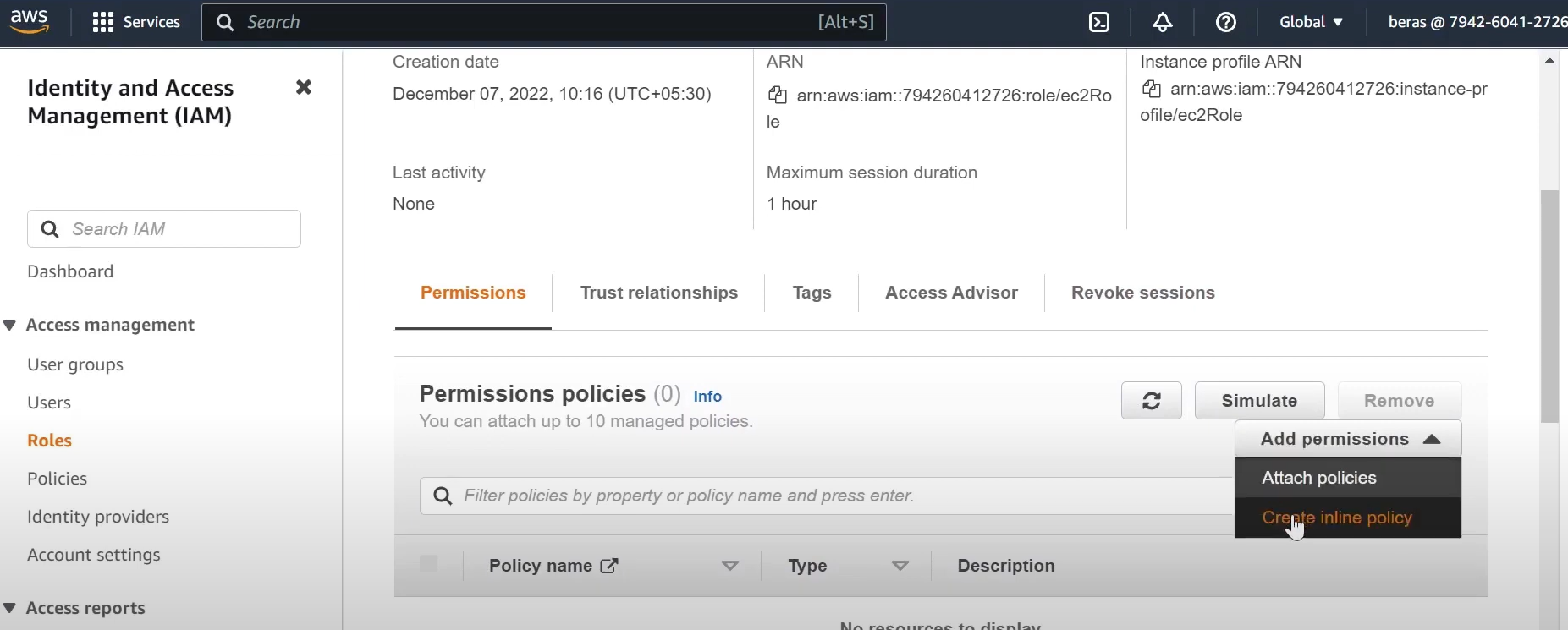

4) A계정의 자체 S3 풀 권한 정책 삭제 및 B계정 역할 적용

- Create inline policy 선택

- STS (보안토큰 서비스) 선택

- AssumeRole 선택

- B계정의 역할 ARN 복사하여 붙여넣기 (Add ARN 클릭)

- 복사 완료

- 정책 생성 완료 (policyforec2role)

5) aws s3 ls 로 확인 (액세스 거부 발생)

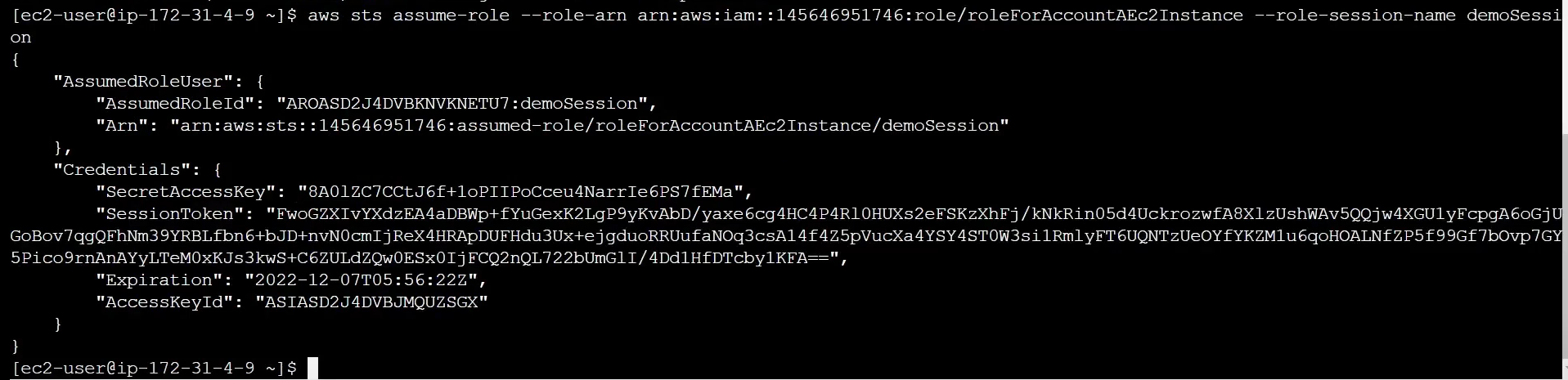

- STS 토큰권한 생성 필요 ==> EC2 인스턴스에 권한 제공

- 실행 (임시자격증명 생성)

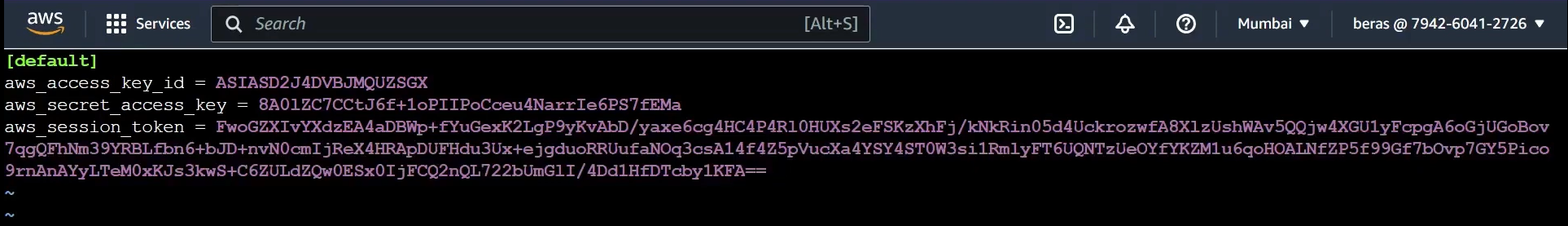

- 설정할 액세스키 / 시크릿키 확보

- aws configure 재설정

- vi credentials 수정 (aws_session_token 추가 등록)

- aws s3 ls (타계정 버킷정보 확인)

- aws s3 cp 복사 성공

6) B계정의 S3버킷 복사 확인

'[AWS-DR] > S3' 카테고리의 다른 글

| [참고] Provide Cross Account S3 Bucket Access to EC2 Instance without using STS Assume Role (80) | 2024.07.23 |

|---|---|

| Server-Side Encryption in S3 using KMS - SSE-KMS (72) | 2024.07.01 |

| [중요] AWS S3 Event Notifications with SNS and SQS !! (76) | 2024.06.30 |

| [중요] AWS S3 Replicate 테스트, 다른 AWS계정으로 버킷 복제하기!! (60) | 2024.06.26 |

| [참고] AWS S3 CRR vs SRR replication (교차 리전 복제, 동일 리전 복제) (60) | 2024.06.26 |

댓글