모니터링이 필요한 EC2 인스턴스에 CloudWatch Agent를 설치하고 지표를 대시보드를 생성하여 모니터링을 진행중에 보안 이슈로 인하여 SG(Security Group)의 Outbound에 대해서 all open deny 및 AWS 내부 통신이 가능할 경우 내부 통신을 우선순위로 하라는 내용이 결정되었습니다. CloudWatch Agent의 지표는 아래 그림과 같이 통신을 하고 있는 상황입니다.

기본적으로는 HTTPS(443)에 대한 모든 대역을 열어줘야 메트릭 지표를 CloudWatch에서 확인이 가능합니다.

HTTPS(443)에 대한 통신을 위와 같이 하지만 443 PORT에 대한 0.0.0.0/0(IPv4)가 All open 상황이 보안 이슈로 deny 됨에 따라 CloudWatch 통신 대역대를 열어주면 되지만(해당 서비스의 VPC CIDR로 Open시 CloudWatch Metrics 확인 가능) 정책상으로 AWS 자체 내부 통신으로 구성이 가능한 경우 우선순위로 내부 통신을 하라는 정책에 의해서 아래와 같이 구성을 하여 AWS의 내부 통신을 이용한(VPC endpoint, privateLink) 구성을 아래와 같이 구성하여 모니터링 진행이 가능합니다.

VPC의 Endpoints 를 사용하여 모니터링을 진행하였습니다.

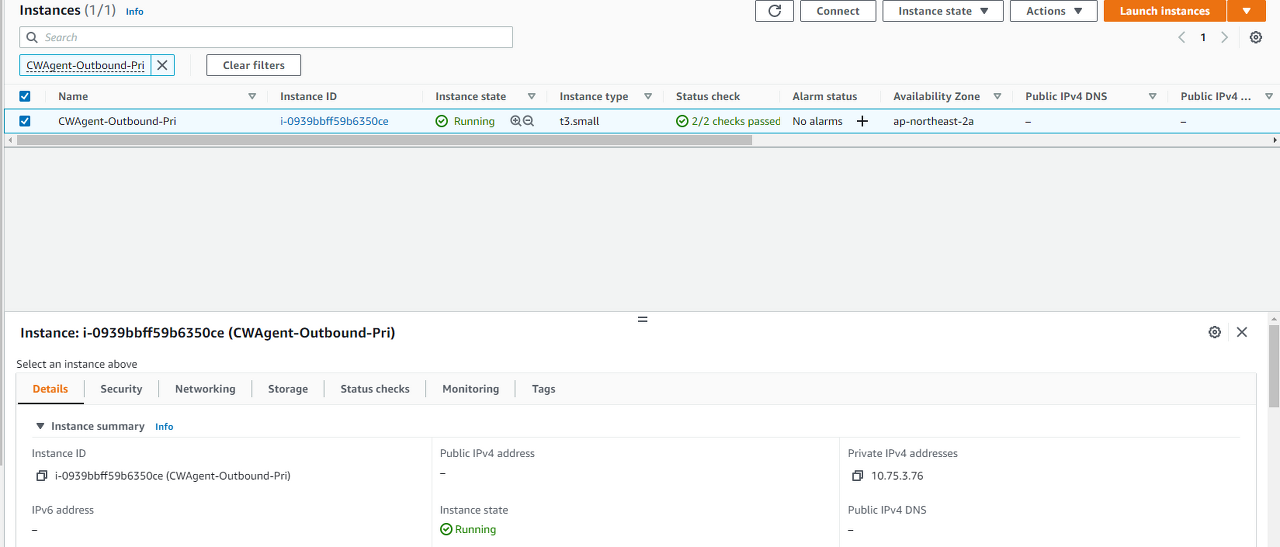

테스트 검증을 하기 위해 Private Subnet 영역에 EC2 인스턴스를 1대 생성하여 테스트를 진행하겠습니다.

우선은 Private Subnet에 CWAgent-Outbound-Pri의 이름을 가진 인스턴스로 Outbound 통제가 없는 환경 구성 내용입니다.

Pirvate Subnet에 속한 EC2 및 Outbound rules이 All traffic으로 열려 있고 현재 정상적으로 CloudWatch Agent대로 설정한 Matrics 가 쌓이고 있습니다.

Security Group의 Outbound Any Open을 삭제 후 지표가 수집 되지 않는 것을 확인할 수 있습니다.

endpoint에 지정할 SG(Security Group)을 생성합니다. (대역으로 오픈)

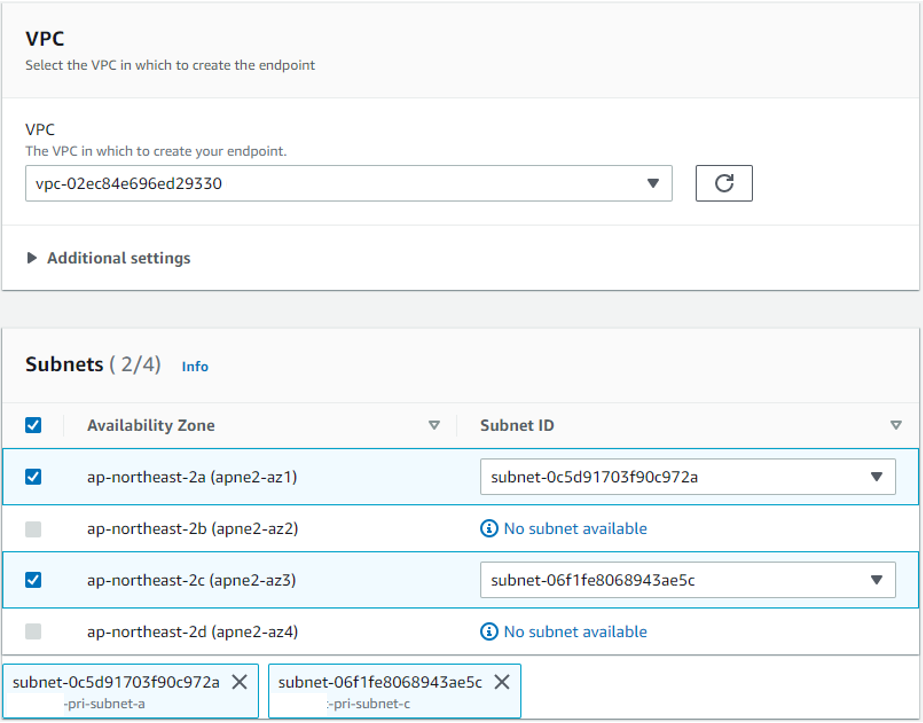

endpoint를 만들어보겠습니다.

연결할 VPC를 선택하고 Private Subnet이 있는 AZ를 선택합니다.

위에서 생성한 SG를 선택합니다.

나머지 설정들은 Default 상태로 둔 후 생성 해줍니다.

생성된 endpoint의 Subnets Tab을 클릭하면 ENI가 2개 생성 되어 있는 것을 확인 할 수 있습니다.

생성된 endpoint를 적용할 EC2 인스턴스의 SG에 연결을 해보겠습니다.

(EC2 아웃바운드에 엔드포인트 보안그룹 적용)

정확하게는 endpoint에 연결된 Security Groups를 SG Outbound에 연결을 하는 것입니다.

연결을 해준 후 CloudWatch의 Metrics를 다시 확인해 보면 아래와 같이 Matrics가 다시 표시 되는 것을 확인 할 수 있습니다.

특수한 상황으로 AWS의 내부 통신만을 이용하여 CloudWatch Agent에서 설정한 Metrics를 쌓는 방법에 대해서 알아보았습니다.

출처 : AWS Monitoring - 7. CloudWatch 모니터링을 위한 VPC Endpoint 사용(feat.AWS 내부통신, 인터넷 환경 외부 통신X) (tistory.com)

'[AWS-DR] > CloudWatch' 카테고리의 다른 글

| [중요][LINUX] 2. CloudWatch Agent 설치[Memory/Disk 수집] (74) | 2024.08.07 |

|---|---|

| [중요3] AWS Private Subnet에서 CloudWatch Agent 연결 Error 해결하기!! (65) | 2024.06.20 |

| [참고] 4. CloudWatch Custom Metrics (62) | 2024.06.10 |

| [참고][WIN] 3. CloudWatch Agent 설치[Memory/Disk 수집] (63) | 2024.06.10 |

| [참고] 서버에 CloudWatch 에이전트 설치 및 실행 (63) | 2024.06.04 |

| [참고][CloudWatch #3] Cloudwatch Agent 설치[Memory/Disk 수집] (64) | 2024.06.04 |

댓글