이제 각 서브네팅과 라우팅을 통해 어떠한 네트워크 대역이 인터넷을 통하게 해줄 것 인지,

또한 어떠한 네트워크가 프라이빗하게 하여 접근이 안 되게 안전하게 운영할 것인지 정해보도록 하겠습니다.

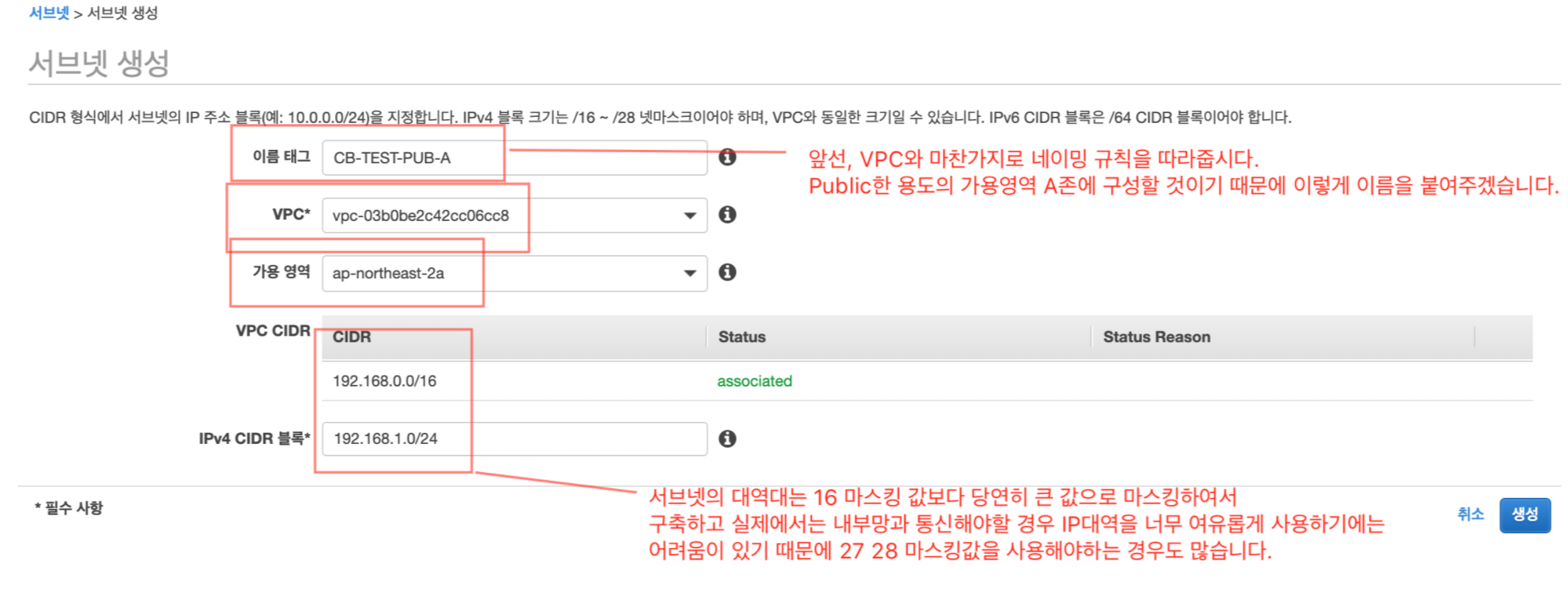

좌측 서브넷 메뉴를 클릭하여 서브네팅을 해줍시다.

Public존을 먼저 만들면서 예시를 보여드리겠습니다.

네이밍은 아래와 같이 해주시고 가용영역 또한 네이밍에 맞게 골라주시면 됩니다.

그리고 CIDR에 대한 부분을 원하시는 대역에 맞춰서 구성해주시면 되겠습니다.

이 부분이 잘 이해가 안 간다면 Intro를 상세히 읽으시길 바랍니다.

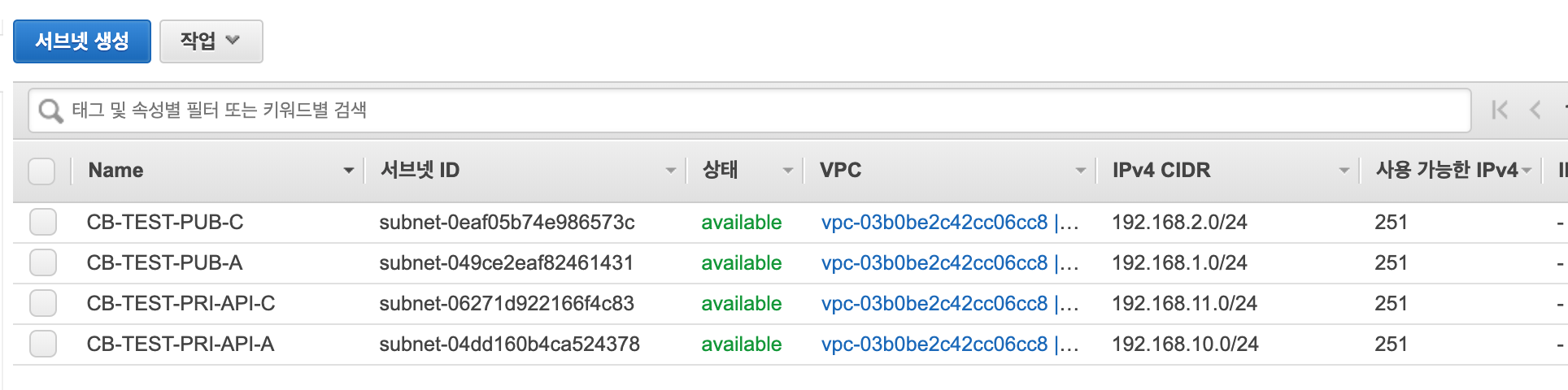

그렇게 총 4개의 서브넷을 아래와 같이 만들어 주면 됩니다.

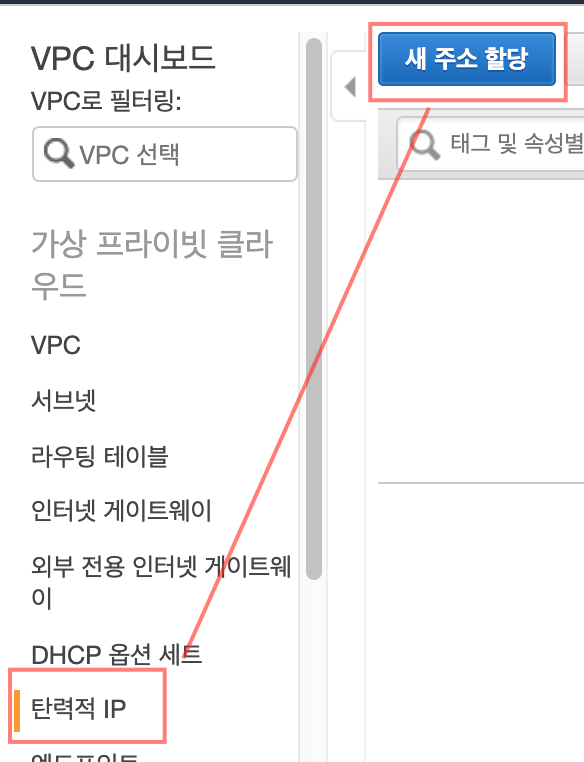

이제 실제 퍼블릭과 프라이빗을 설정하기 위한 라우팅 작업을 하기 전,

프라이빗 망이 인터넷 통신을 할 수 있도록 NAT GW를 구성해 주겠습니다.

NAT는 퍼블릭 IP가 필요하기 때문에 EIP에서 이중화까지 고려, 2개의 IP를 할당 받겠습니다.

이제 왼쪽의 NAT게이트웨이 메뉴에서 NAT GW를 구성해 봅시다.

NAT GW는 인터넷 망을 통해야 하기 때문에 반드시 Public에 위치해야하며, 각 가용영역에 알맞게 구성해주시면 됩니다.

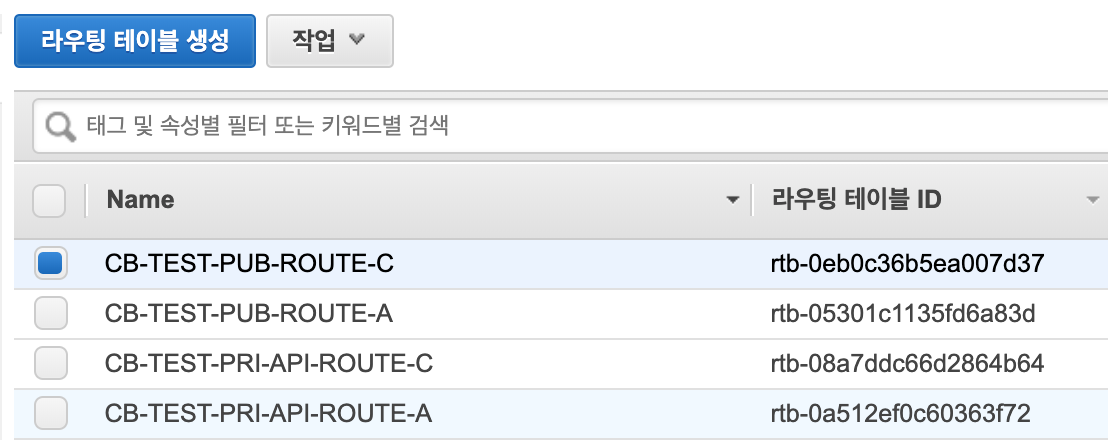

자, 이제 퍼블릭과 프라이빗을 구분지어줄 라우팅을 하도록 하겠습니다.

라우팅은 서브넷 단위로 줄 수 있기 때문에 서브넷 단위로 쪼개서 구성하시는게 가장 좋습니다.

따라서 총 4개의 라우팅 테이블을 만들어주겠습니다.

네이밍 규칙을 따라 라우팅 테이블을 만들어 준 후, Public A부터 설정해보도록 하겠습니다.

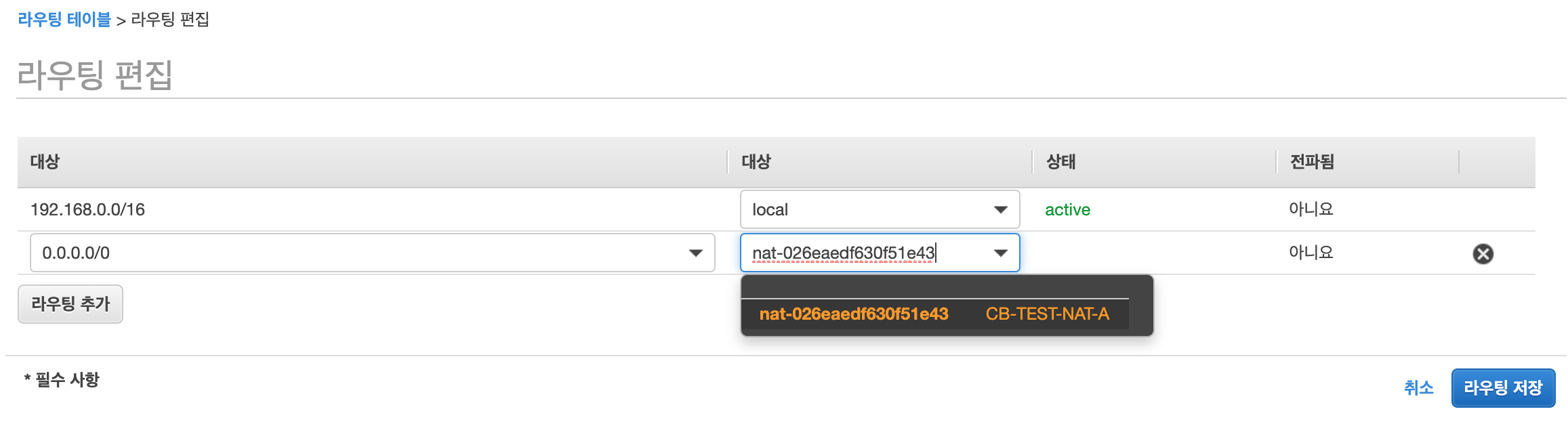

라우팅은 Intro에서 언급했듯이, 어떤 CIDR가 어느 곳으로 통신을 하게 할지 길을 정의하는 것으로

Public망은 모든 대역대가 IGW를 향할 수 있게 해주면 됩니다.

A, C존 모두 동일한 방법으로 각 서브넷에 맞게 구성해주면 됩니다.

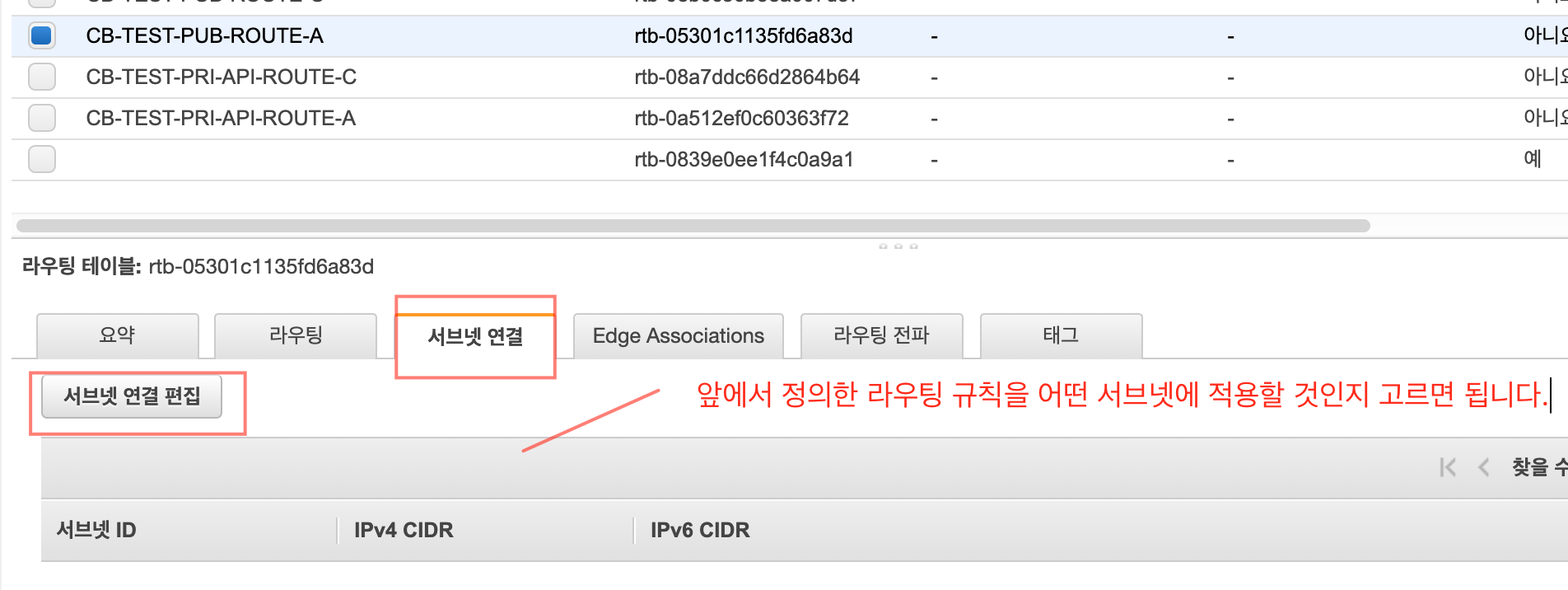

이제 라우팅 정의가 되었으므로 어떤 서브넷이 해당 규칙을 따를지 골라주도록 합시다.

이제 Private은 직접 인터넷과 통신 하면 안 되기 때문에 IGW 대신 NAT GW를 골라준 후, 각 서브넷을 연결해주면 되겠습니다.

이후 서브넷은 위와 같이 네이밍에 알맞게 골라주시면 됩니다.

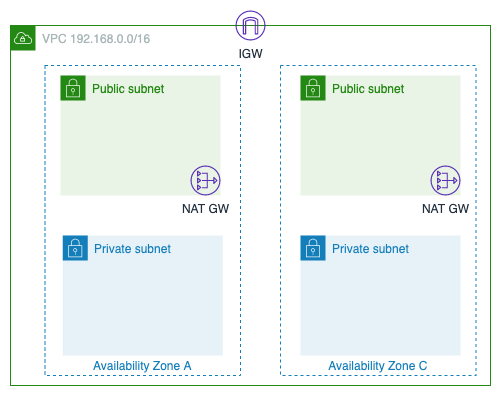

이렇게까지 구성했다면 구성도 상으로 다음과 같은 구성이 끝난 상태입니다.

다음에는 실제 서버를 올려서 서비스를 구축하는 연습을 해보도록 하겠습니다.

'[AWS-DR] > VPC&Subnet' 카테고리의 다른 글

| [참고][경로확인] S3 Endpoint 사용하기 !! (57) | 2024.06.20 |

|---|---|

| [참고] AWS Endpoint (Interface, Gateway) 이용하여 S3 접근하기!! (60) | 2024.06.19 |

| [참고] Gateway Endpoint vs VPC Endpoint - Day 4 of 15 (72) | 2024.06.09 |

| [참고][AWS] VPC - 관리형 접두사 목록(Managed Prefix list) (83) | 2024.05.29 |

| [중요2] AWS VPC S3 endpoint gateway vs interface 차이 !! (92) | 2024.05.24 |

| [중요] AWS VPC Endpoint - 'Interface' vs 'Gateway' type 비교 (88) | 2024.05.24 |

| [참고] AWS VPC 엔드포인트 (인터페이스 엔드포인트 | 게이트웨이 엔드포인트) - 게이트웨이 방식 구현 (91) | 2024.05.23 |

| [중요][활용] CIDR & 서브넷 계산 (71) | 2024.05.13 |

댓글