## IP/PW 기반으로 WINSCP 터널링 설정 가능!!

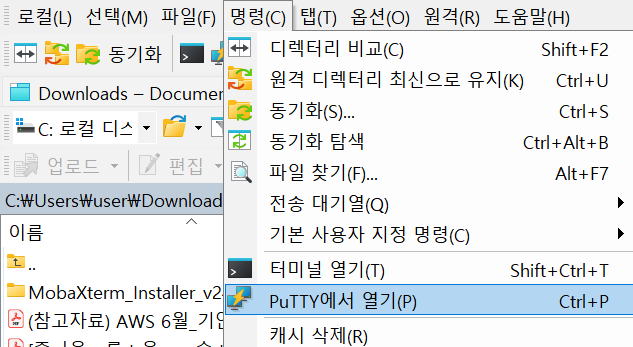

## WINSCP 연동후, Putty 자동 연동 가능!!

WinSCP 를 사용하기 위해서는 우선 지난 포스팅에서 Puttygen 을 통해 생성한 PPK 파일이 필요합니다.

🔻🔻🔻🔻🔻🔻🔻🔻🔻🔻🔻🔻🔻🔻🔻🔻

PPK 파일생성 방법은 지난 포스팅을 참고해주세요.

🔺🔺🔺🔺🔺🔺🔺🔺🔺🔺🔺🔺🔺🔺🔺🔺

1. 개인 key 를 활용한 서버 접속 방법

아래 링크를 통해 WinSCP 프로그램을 다운로드 합니다.

🔹🔹🔹WinSCP 다운로드

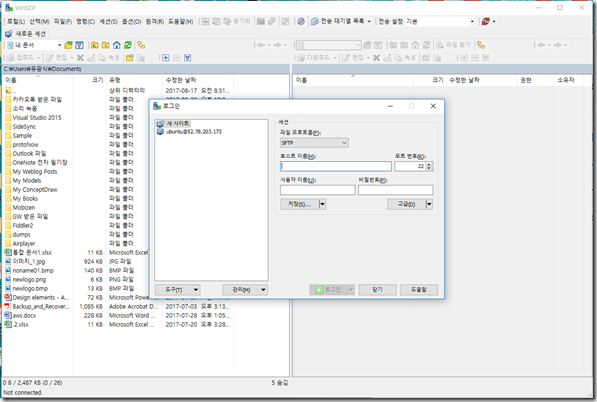

WinSCP 를 설치하고 프로그램을 실행 합니다.

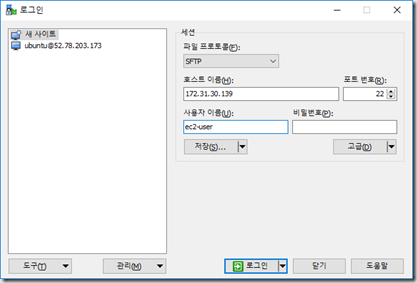

프로그램을 실행하면 바로 로그인 입력 화면이 표출됩니다.

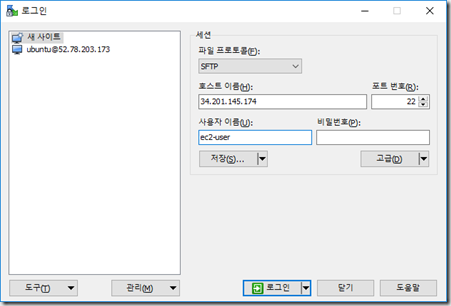

호스트 이름에 Ec2 인스턴스의 Public IP 또는 Public DNS 를 입력합니다.

사용자 이름에 접속할 계정 정보를 입력 합니다.

인증키를 통해 서버에 접속할 예정이므로 설정을 위해 고급버튼 을 선택합니다.

* 인스턴스 접속계정 정보는 아래와 같이 구성됩니다.

- Amazon Linux AMI의 경우 사용자 이름은 ec2-user

- RHEL AMI의 경우 사용자 이름은 ec2-user 또는 root

- Ubuntu AMI의 경우 사용자 이름은 ubuntu 또는 root

- Centos AMI의 경우 사용자 이름은 centos

- Fedora AMI의 경우 사용자 이름은 ec2-user

- SUSE의 경우 사용자 이름은 ec2-user 또는 root

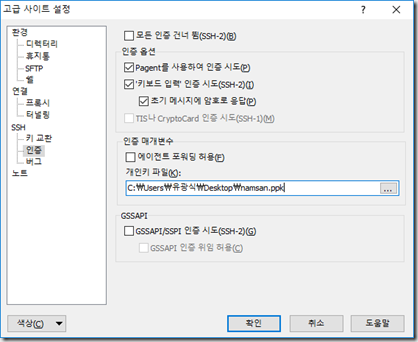

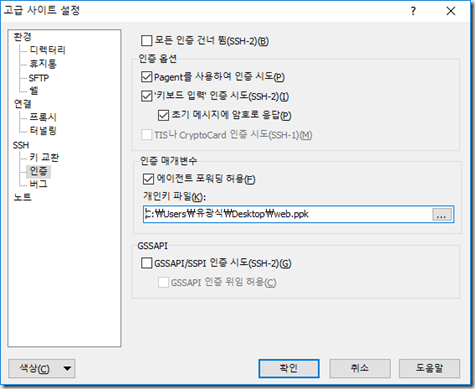

SSH — 인증 메뉴를 통해 개인키 파일을 등록할 수 있습니다.

SSH 접속을 위해 생성했던 PPK 파일을 선택한 후 확인을 선택 합니다.

다시 로그인 화면으로 돌아와 로그인 버튼을 선택 합니다.

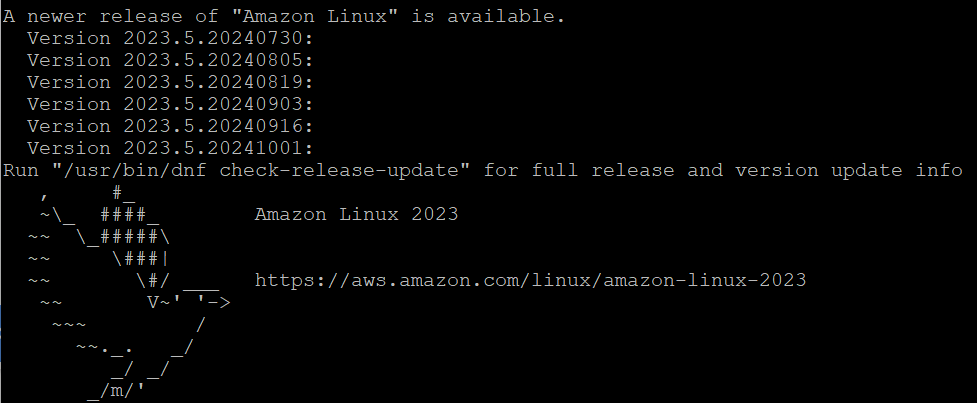

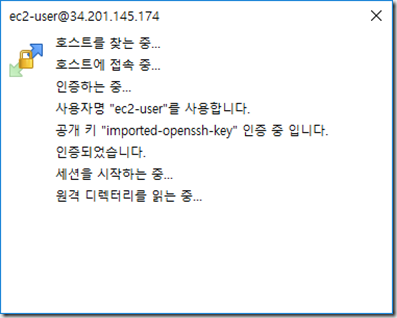

아래와 같이 인증 절차가 진행됩니다.

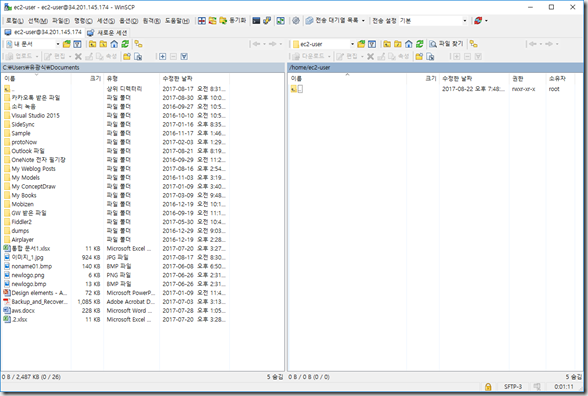

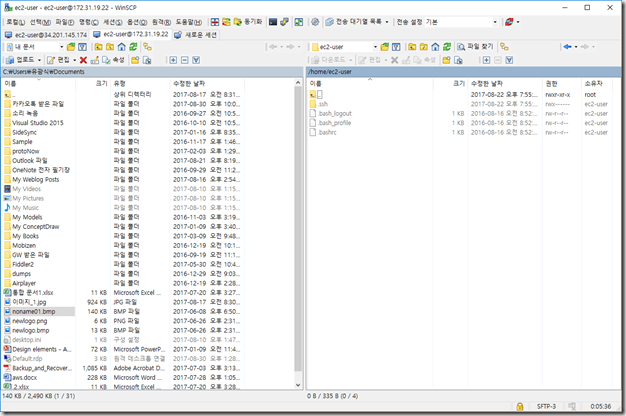

인증 완료 후 서버에 접속되고

ec2-user 디렉토리가 정상적으로 표시 되는 것을 확인 할 수 있습니다.

이제 좌측에 보이는 로컬 파일을 선택하여 우측에 보이는 서버폴더에 파일을 업로드 할 수 있습니다.

2. SSH 터널링을 활용한 접속 방법

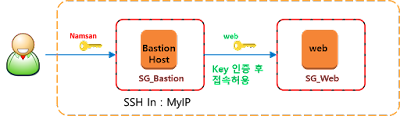

지난 포스팅에서 SSH 보안 접속을 위하여 Bastion Host 와 Web 서버의 key 를

분리하는 작업을 진행 하였습니다.

🔹🔹🔹지난 포스팅 보러가기

Web 서버에 SSH 접속을 위해서는 Bastion Host를 통해서만 접속이 가능하도록 구성되어 있으므로 WinSCP 를 통한 접속 또한 Bastion Host를 통해서만 가능 합니다.

WinSCP 에서는 이러한 경우에 사용할 수 있도록 SSH 터널링을 통한 서버 접속 기능을 제공하고 있습니다.

그럼 SSH 터널링 기능을 활용한 서버 접속 방법에 대해 살펴 보도록 하겠습니다.

새로운 세션 연결을 프로그램 상단에 “새로운 세션” 탭을 선택합니다.

호스트 이름에 Web Server의 Private_IP 를 입력합니다.

(Bastion 호스트를 통한 접속이므로 Private_IP 로 접속이 가능합니다)

사용자 이름에 ec2-user(계정명) 을 입력합니다.

고급 버튼은 선택하고

SSH — 인증을 선택합니다.

에이전트 포워딩 허용에 체크합니다.

개인키 파일 항목에 Web 서버 접속에 필요한 Web.ppk 파일을 등록 후 확인을 선택합니다.

웹서버 설정에 필요한 설정은 마무리 되었으므로 터널링 접속을 위한 설정을 진행 합니다.

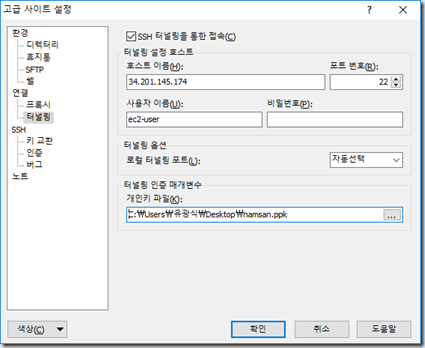

연결 — 터널링 메뉴를 선택 합니다.

SSH 터널링을 통한 접속 항목을 체크합니다.

호스트 이름에 Bastion Host 의 Public_IP 를 입력합니다.

사용자 이름에 ec2-user(계정명) 을 입력합니다.

개인키 파일에 Bastion Host 서버 접속에 필요한 namsan.ppk 파일을 등록합니다.

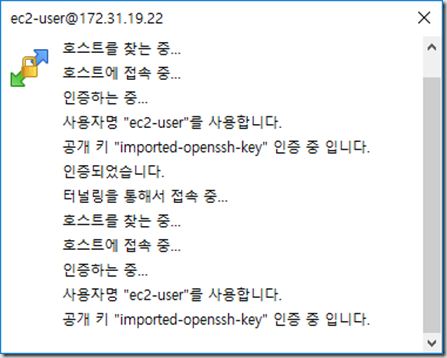

로그인 버튼을 선택하면 인증절차가 진행 됩니다.

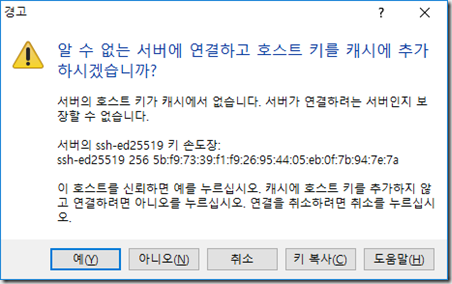

최초 접속시 호스트키를 추가하라는 안내창이 표출되면

예 를 선택 합니다.

이제 터널링 설정을 이용해

Bastion Host를 거쳐 Web 서버에 접속이 완료 되었습니다.

이제 Security Group 의 이중보안이 적용된 환경에서 관리자 로컬에 있는 파일을 Web 서버로 안전하게 전송할 수 있는 구성이 완료 되었습니다.

'[AWS-FRF] > EC2' 카테고리의 다른 글

| [중요][AWS] xfs 파일 시스템이있는 AWS EBS 볼륨의 크기를 줄이는 방법!! (10) | 2024.11.13 |

|---|---|

| [참고][AWS] EC2 스냅샷 삭제 오류: AMI가 없는데 스냅샷 삭제가 되지 않을 때 - "The snapshot is currently in use by ami -xxxxx, including some disabled AMIs." (14) | 2024.11.13 |

| [참고][AWS] Saving Plans 적용하기!! (18) | 2024.11.08 |

| [참고][AWS] Savings Plans 구매 방법!! (17) | 2024.11.07 |

| [중요][AWS] 유닉스에서 $?의 의미 !! (12) | 2024.09.25 |

| [중요2][AWS][BACKUP] 백업파일 보관 쉘스크립트 !! (13) | 2024.09.25 |

| [중요2][AWS][장애처리] EC2 루트/EBS볼륨 Attach 장애복구!! (11) | 2024.09.10 |

| [중요][AWS] Putty 자동로그인 설정 / GITLAB 터널링 설정!! (25) | 2024.08.26 |

댓글